如果入侵检测设备用于检测所有的访问如图2-7中所示服务器群的流量,请写出交换机1上被镜像的端口。

题目

如果入侵检测设备用于检测所有的访问如图2-7中所示服务器群的流量,请写出交换机1上被镜像的端口。

相似考题

更多“如果入侵检测设备用于检测所有的访问如图2-7中所示服务器群的流量,请写出交换机1上被镜像的端口。 ”相关问题

-

第1题:

阅读以下说明,根据要求回答问题1~问题5。(15分) 【说明】某集团公司的部分网络拓扑结构及各路由器的各接口IP参数如图7.27所示。

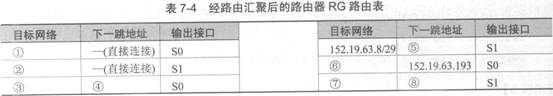

【问题1】(4分)经CIDR路由汇聚后的核心路由器RG路由表如表7-4所示。请将表7-4中①~⑧空缺处填写完整。

【问题1】(4分)经CIDR路由汇聚后的核心路由器RG路由表如表7-4所示。请将表7-4中①~⑧空缺处填写完整。

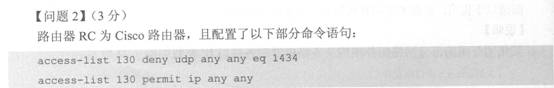

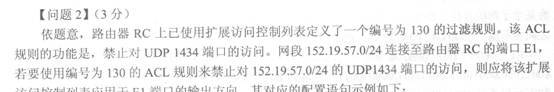

如果使用访问控制列表l30来禁止对l52.19.57.0/24的UDP l434端口的访问,请写出路由器RC的El接口的相关配置命令。 【问题3】(4分)如果该企业网内服务器群的IP地址为152.19.56.101~152.19.56.125,并且采用一种安全设备能够对服务器群提供如下的保护措施:发送到服务器群的数据包将被进行过滤检测,如果检测到恶意数据包时,系统发出警报并阻断攻击。请写出这种安全设备的名称,并回答这种安全设备应该部置在图7—27中的哪个设备的哪个接口?【问题4】(2分)如果需要监听路由器RF和RG之间的所有流量,可以在该链路中串入一种网络设备,请写出这种网络设备的名称。 【问题5】(2分) 若要探测从Windows主机l52.19.1.215到主机152.19.3.195数据包的传输路径,请写出所使用的测试命令名称,并依次写出该测试数据包所经过的路由器名称。正确答案:

如果使用访问控制列表l30来禁止对l52.19.57.0/24的UDP l434端口的访问,请写出路由器RC的El接口的相关配置命令。 【问题3】(4分)如果该企业网内服务器群的IP地址为152.19.56.101~152.19.56.125,并且采用一种安全设备能够对服务器群提供如下的保护措施:发送到服务器群的数据包将被进行过滤检测,如果检测到恶意数据包时,系统发出警报并阻断攻击。请写出这种安全设备的名称,并回答这种安全设备应该部置在图7—27中的哪个设备的哪个接口?【问题4】(2分)如果需要监听路由器RF和RG之间的所有流量,可以在该链路中串入一种网络设备,请写出这种网络设备的名称。 【问题5】(2分) 若要探测从Windows主机l52.19.1.215到主机152.19.3.195数据包的传输路径,请写出所使用的测试命令名称,并依次写出该测试数据包所经过的路由器名称。正确答案:

【问题1】(4分)

在图7-27中,连接路由器的接口标有SO(Serial0)、Sl(Seriall)的是串行线路标记,E0、

E1、E2表示Ethernet接口。路由器RG的端口s0通过专线与路由器RE的端口s0相连接。RG端口S0所配置的IP地址为l52.19.63.194,其对应的二进制表示形式是10011000.00010011.00111111.11000010;RE端口S0所配置的IP地址l52.19.63.193,其对应的二进制表示形式是l0011000.00010011.00111111.11000001。其中,这两个数据的阴影部分为两者的共同部分,共有30位,即这两个IP地址所形成的子网的子网掩码长度为30位(即255.255.255.252)。从这两个端口所配置的IP地址可知,在RG与RE之间将形成一个152.19.63.192/30的子网。

同理,RG端口Sl所配置的IP地址l52.19.63.197,其对应的二进制表示形式是10011000.00010011.OOllllll.11000101;RE端口S0所配置的IP地址l52.19.63.198,其对应的二进制表示形式是l0011000.00010011.00111111.11000110。这两个数据的阴影部分共有30位,即在RG与RE之间将形成一个152.19.63.196/30的子网。

RE端口E0所配置的IP地址l52.19.63.1,其对应的二进制表示形式是10011000.00010011.00111111.00000001;RA端口E2所配置的IP地址l52.19.63.2,其对应的二进制表示形式是l0011000.00010011.00111111.00000010;RB端口E2所配置的IP地址l52.19.63.3,其对应的二进制表示形式是l0011000.00010011.00111111.00000011。由于主机号全1的地址,称之为某个子网的直接广播地址。据此,以上3个二进制数的子网掩码可能是/29,即在RE、RA与RB之间将形成一个152.19.63.0/29的子网。

RF端口E0所配置的IP地址l52.19.63.9,其对应的二进制表示形式是10011000.00010011.00111111.00001001;RC端口E2所配置的IP地址l52.19.63.10,其对应的二进制表示形式是l0011000.00010011.00111111.00001010;RD端口E2所配置的IP地址l52.19.63.11,其对应的二进制表示形式是l0011000.00010011.00111111.00001011。由于主机号全1的地址,称之为某个子网的直接广播地址。据此,以上3个二进制数的子网掩码可能是/29,即在RF、RC与RD之间将形成一个152.19.63.8/29的子网。

RA、RB分别连接了152.19.0.0/24、152.19.1.0/24、152.19.2.0/24、152.19.3.0/24等4个子网;RC、RD分别连接了152.19.56.0/24、152.19.57.0/24、152.19.58.0/24、152.19.59.0/24等4个子网。在图7.27网络拓扑结构中,共有l2个子网,因此路由器RG的路由表可能会有l2个条目,如表7.5所示。

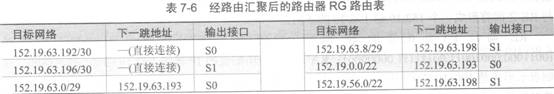

观察表7-5可以看出,路由器RG的路由表可以简化。其中,前4项可以保留,后§项可以考虑合并成两项。按照“最长前缀匹配”的原则,可以寻找到相同输出接口(SO)的152.19.0.0/24~152.19.3.0/24等4项的最长相同的前缀。分别将这4条路由地址中第3个字节数字转化为二进制数,即0=(00000000)2,1=(00000001)2,2=(00000010)2,3=(00000011)2。这些数字只有前

6位二进制数(阴影部分)相同,因此路由汇聚后的IP地址的第3个字节数字的二进制表示是:00000000,即这4条路由进行路由汇聚后的IP地址为:l52.19.0.0/22。

同理,可以寻找到相同输出接口(S1)的152.19.56.0/24~152.19.59.0/24等4项的最长相同的前缀。分别将这4条路由地址中第3个字节数字转化为二进制数,即56=(00111000)2,572(00111001),,58:(00111010)2,59=(00111011)2。这些数字只有前6位二进制数(阴影部分)相同,因此这4条路由进行路由汇聚后的IP地址为:l52.19.56.0/22。

综上分析,经CIDR路由汇聚后的核心路由器RG路由表如表7-6所示,路由条目数由12条减少到6条.

【问题3】(4分)

基于网络的入侵防护系统(Network.basedIntrusionPreventionSystem,NIPS)兼有防火墙、入侵检测系统和防病毒等安全组件的特性,当数据包经过时,将对它进行过滤检测,以确定该数据包是否包含有威胁网络安全的特征。如果检测到一个恶意的数据包,系统不但发出警报,还将采取相应措施(如丢弃含有攻击性的数据包或阻断连接)阻断攻击。

依题意,该企业网内服务器群的IP地址为152.19.56.101~152.19.56.125,归属于路由器RC所连接的152.19.56.0/24这一个网段。因此该NIPS设备应串联在路由器RC的E0接口上,使得进出服务器群的数据流都必须通过NIPS,从而保护这两个服务器群网段的整体安全。

【问题4】(2分)

网络监听是用于监控和管理网络的重要技术,它在协助网络管理员监测网络传输数据、排除网络故障等方面具有不可替代的作用。实现网络监听的关键,是能够将探测器部署于被监听网段上。通过具有数据包嗅探功能的探测器设备,来监听并捕捉其所连接网段的所有网络数据,并通过软件将捕捉到的数据进行实时分析,进而分析网络的运行状态。根据网络拓扑结构的不同,探测器可以通过流量镜像、串接集线器设备、串接TAP(分路器)设备等方式部署在被检测的网络中。

在共享型网络中,只要将嗅探器部署到网络中的任意一个接口上或者插入到任何一个节点的通信链路中,就可以捕捉到其所连接网段的所有数据包。而在交换型网络中,交换机仅将数据包转发到相应的端口。因此,需要采用通过对交换机进行端口镜像的方式,来获得网络中相应端口的数

在图,7.27所示网络拓扑结构中,若要监听路由器RF和RG之间的所有流量,则可以在该链路中串入一台至少有3个端口的集线器,或者是串入一台分路器(TAP)设备等。

【问题5】(2分)

Windows命令tracert通过发送包含不同TTL的ICMP超时通告报文并监听回应报文,来探测到达目的计算机的路径。而命令pathpin9结合了pin9和tracert命令的功能,将报文发送到所经过的所有路由器,并根据每跳返回的报文进行统计。因此可以在Windows主机l52.19·1·215命令行模式下使用tracertl52.19.3.195(或pathpin9152.19.3.195)命令,探测从本地主机到主机152·19·3·195数据包的传输路径。

在图7-27所示网络拓扑结构中,主机l52.19.1.215位于路由器RB的E0接口所连接的网段152.19.1.0/24,而主机l52.19.3.195位于路由器RA的El接口所连接的网段l52.19.3.0/24,而RA的E2接口和RB的E2接口均处于152.19.63.0/29子网中。因此到达RB的数据包转发时,其下一跳路由可以直接到达RA的E2接口,即从主机152.19.1.215发往主机l52.19.3.195数据包所经过的路由器是RB—RA。

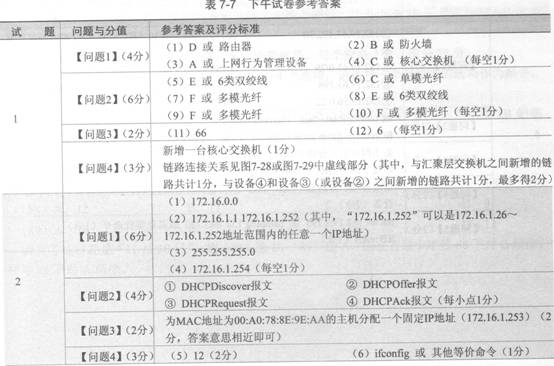

表7.7给出了本份下午试卷中试题l~5的参考答案,供读者练习时参考,以便查缺补漏。读者也可依照所给出的评分标准得出测试分数,从而大致评估对这些知识点的掌握程度。

-

第2题:

在某台核心层交换机配置模式下执行命令show monitor session 1,得到如图6-9所示的镜像配置信息。以下描述中,错误的是(28)。

A.端口GI/0/6的数据包流量被镜像到端口GI/0/22

B.入侵检测系统的探测器应连接在交换机的GI/0/22端口上

C.端口GI/0/22的数据包流量被镜像到端口GI/0/6

D.配置被镜像端口的命令是monitorsession2sourceinterfaceGI/0/6

正确答案:C

解析:网络入侵检测系统一般由控制台和探测器(sensor)组成。其中,控制台提供图形界面来进行数据查询、查看警报并配置传感器。探测器用于捕获网络数据包,并对数据包进一步分析和判断,当发现可疑的事件时触发探测器发送警报信息。

实现网络监听的关键,是能够将探测器部署于被监听网段上。对于交换型网络,交换机仅将数据包转发到相应的端口。因此需要对交换机进行端口镜像配置,以将流向各端口的数据包复制一份给监控端口,探测器从监控端口获取数据包并进行分析和处理。

由图6-9中的“SourcePorts:Both:G1/0/6”信息可知,该核心层交换机端口G1/0/6被配置为被镜像端口(即镜像的源端口)。由信息“DestinationPorts:GI/0/22”可知,交换机端口G1/0/22被配置为镜像端口(即镜像的目标端口)。可见,端口G1/0/6的数据包流量被镜像到端口G1/0/22。探测器应连接在交换机的G1/0/22端口上。

配置被镜像端口的命令是monitor session 2 source interface G1/0/6。

配置镜像端口的命令是monitor session2 destination interface G1/0/22。 -

第3题:

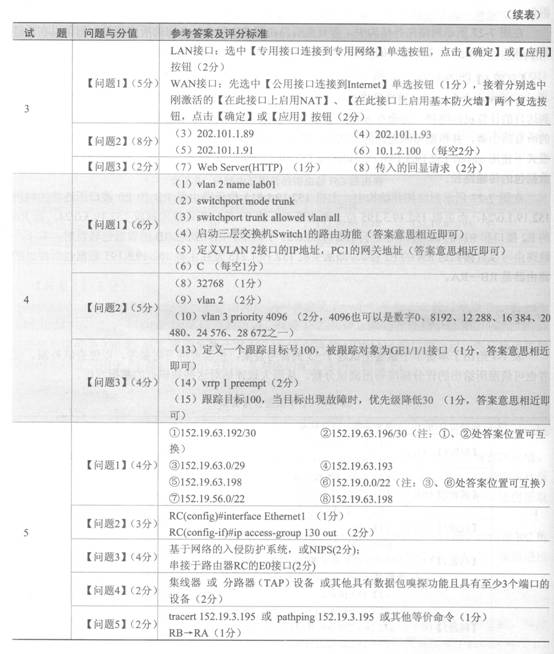

下图所示是一个园区网的一部分,交换机A和B是两台接入层设备,交换机c和D组成核心层,交换机E将服务器群连接至核心层。如图所示,如果B交换机上的PC要访问交换机E上的服务器则其访问的路径是()。

A. B-D-E

B. B-D-C-E

C. B-D-A-C-E

D. 不能抵达答案:C解析: -

第4题:

如果入侵检测设备用于检测所有的访问图6-15中服务器群的流量,则交换机1上需要将(10)端口定义为被镜像端口,将(11)端口定义为镜像端口。

正确答案:Gi1/3 (11) Gi1/2

Gi1/3 (11) Gi1/2 解析:网络入侵检测系统一般由控制台和探测器(Sensor)组成。其中,控制台提供图形界面来进行数据查询、查看警报并配置传感器。一个控制台可以管理多个探测器。探测器的基本功能是捕获网络数据包,并对数据包进行进一步分析和判断,当发现可疑的事件时触发探测器发送警报。控制台和探测器之间的通信是加密传输的。

对于如图6-15所示的交换型网络,各台交换机仅将数据包转发到相应的端口。因此需要对交换机进行端口镜像,将流向相应端U的数据包复制一份给监控端口,探测器从监控端口获取数据包并进行分析和处理。在图6-15中,入侵检测设备连接至核心交换机1的Gi1/2端口,服务器群通过交换机4连接至核心交换机1的Gi1/3端口。若要使用该入侵检测设备检测所有访问服务器群的流量,则交换机1上被镜像的端口为Gi1/3端口,镜像的端口为Gi1/2端口。

在Cisco交换机全局配置模式下,被镜像端口、镜像端口的相关配置语句如下:

Switch1(config)#monitor session 3 source interface Gi1/3(配置被镜像端口)

Switch1(config)#monitor session 3 destination interface Gi1/2(配置镜像端口)

Switch1(config)#exit(退出全局配置模式》

Switch1#show monitor session 3(检查端口镜像的相关配置)

Session 3

Type : Local Session

Source PortS:

Both : Gi1/3

Destination Ports: Gi1/2 -

第5题:

应用题必须用蓝、黑色钢笔或者圆珠笔写在答题纸的相应位置上,否则无效。

某网络结构如图5所示,请回答以下有关问题。

(1)设备1应选用哪种网络设备? (2分)

(2)若对整个网络实施保护,防火墙应加在图中位置1~位置3的哪个位置上? (2分)

(3)如果采用了入侵检测设备对进出网络的流量进行检测,并且探测器是在交换机1上通过端口镜像方式获得流量。下面是通过相关命令显示的镜像设置的信息。

请问探测器应该连接在交换机1的哪个端口上?(2分)除了流量镜像方式外,还可以采用什么方式来部署入侵检测探测器?(4分)

(1)使用IP地址202.113.10.128/25划分4个相同大小的子网,每个子网中能够容纳30台主机,请写出子网掩码、各个子网网络地址及可用的IP地址段。(10分)

正确答案:

答案:(1)路由器(2)位置1(3)Gi2/16部署入侵检测探测器的方式:1.镜像2.共享式集线器3.tap分流(4)子网掩码:255.255.255.224子网1:202.113.10.128可用ip:202.113.10.129-202.113.10.158子网2:202.113.10.160可用ip:202.113.10.161-202.113.10.190子网3:202.113.10.192可用ip:202.113.10.193-202.113.10.222子网4:202.113.10.224可用ip:202.113.10.225-202.113.10.254