某网络结构如图 5 所示,请回答以下有关问题。( 1 ) 设备 Ⅰ 应选用哪种网络设备?( 2 分)( 2 ) 若对整个网络实施保护,防火墙应加在图中位置 1 ~ 位置 3 的哪个位置上?( 2 分)( 3 ) 如果采用了入侵检测设备对进出网络的流量进行检测 , 并且探测器是在交换机 1 上通过端口镜像方式获得流量。下面是通过相关命令显示的镜像设置信息。请问探测器应该连接在交换机 1 的哪个端口上?( 2 分)除了流量镜像方式外,还可以采用什么方式来部署入侵检测探测器?( 4 分 )( 4 )使用 IP

题目

某网络结构如图 5 所示,请回答以下有关问题。

( 1 ) 设备 Ⅰ 应选用哪种网络设备?( 2 分)

( 2 ) 若对整个网络实施保护,防火墙应加在图中位置 1 ~ 位置 3 的哪个位置上?( 2 分)

( 3 ) 如果采用了入侵检测设备对进出网络的流量进行检测 , 并且探测器是在交换机 1 上通过端口镜像方式获得流量。下面是通过相关命令显示的镜像设置信息。

请问探测器应该连接在交换机 1 的哪个端口上?( 2 分)除了流量镜像方式外,还可以采用什么方式来部署入侵检测探测器?( 4 分 )

( 4 )使用 IP 地址 202.113.10.128/25 划分 4 个相同大小的子网,每个子网中能够容纳 30 台主机,请写出子网掩码、各子网网络地址及可用的 IP 地址段。( 10 分 )

相似考题

更多“ 某网络结构如图 5 所示,请回答以下有关问题。( 1 ) 设备 Ⅰ 应选用哪种网络设备?( 2 分)( 2 ) 若对整个网络实施保护,防火墙应加在图中位置 1 ~ 位置 3 的哪个位置上?( 2 分)( 3 ) ”相关问题

-

第1题:

某网络结构如图2-7所示,图中网络设备均为Cisco设备,请回答以下有关问题。

使用IP地址59.67.148.64/26划分3个子网。其中,第1个子网能容纳13台主机,第2个子网能容纳12台主机,第3个子网容纳30台主机。请写出子网掩码、各子网网络地址及可用的IP地址段(注:请按子网序号顺序分配网络地址)。

正确答案:子网 子网掩码 网络地址 可用的IP地址段 子网1 255.255.255.240 59.67.148.64/28 59.67.148.65-59.67.148.78 子网2 255.255.255.240 59.67.148.80/28 59.67.148.81-59.67.148.94 子网3 255.255.255.224 59.67.148.96/27 59.67.148.97-59.67.148.126

子网 子网掩码 网络地址 可用的IP地址段 子网1 255.255.255.240 59.67.148.64/28 59.67.148.65-59.67.148.78 子网2 255.255.255.240 59.67.148.80/28 59.67.148.81-59.67.148.94 子网3 255.255.255.224 59.67.148.96/27 59.67.148.97-59.67.148.126 解析:地址59.67.148.64是一个A类IP地址。IP地址块59.67.148.64/26中的“/26”表示子网掩码为26个“1”比特的掩码,即255.255.255.192。它是在A类IP地址标准子网掩码255.0.0.0的基础上扩展了18个比特位。由于第1个子网要求能够容纳13台主机,24-0-2=16-2=14>13>23-2=6,其中,“-2”表示全0的地址被保留标志子网本身,全1的地址被保留用做该子网的广播地址,因此第1个子网表示主机号的比特位至少需要4位。当主机号的比特位为4位时,所对应的子网掩码为255.255.255.240。如果将子网掩码从255.255.255.192变更为255.255.255.240,则可以产生4个子网(新子网号分别为00、01、10、11)。若按题目要求“按子网序号顺序分配网络地址”,则第1个子网使用其中的子网号00。

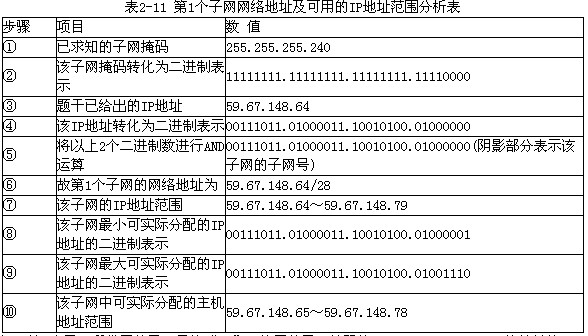

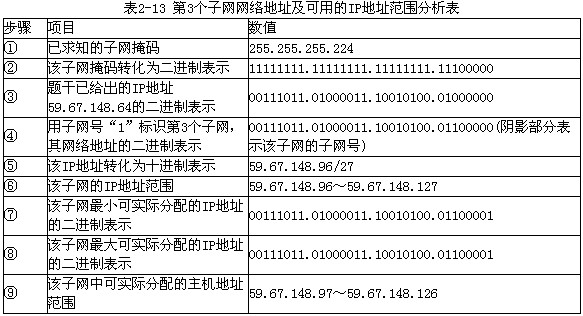

第1个子网网络地址及可用的IP地址范围求解过程如表2-11所示。

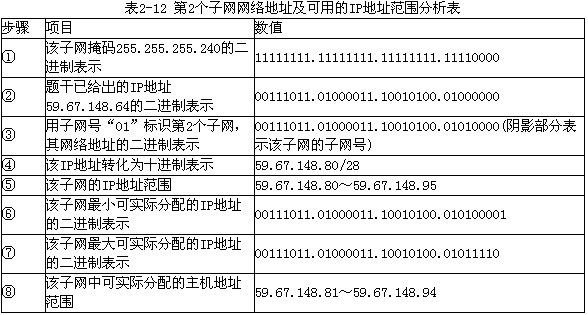

由表2-11可知,第1个子网所借用的子网号为“00”,使用的子网掩码为255.255.255.240,网络地址为59.67.148.64/28,可实际分配的主机地址范围为59.67.148.65~59.67.148.78。 第2个子网要求能够容纳12台主机,由于24-2=16-2=14>12>23-2=6,因此第2个子网表示主机号的比特位也至少需要4位,其所使用的子网掩码也为255.255.255.240。由于第1个子网已占用了子网号00,且题目要求“按子网序号顺序分配网络地址”,因此可将子网号“01”分配给第2个子网。 第2个子网网络地址及可用的IP地址范围求解过程如表2-12所示。

由表2-12可知,第2个子网所借用的子网号为“01”,所使用的子网掩码为255.255.255.240,网络地址为59.67.148.80/28,可实际分配的主机地址范围为59.67.148.81~59.67.1.48.94。 第3个子网要求能够容纳30台主机,由于25-2=32-2=30>24-2=14,因此第3个子网表示主机号的比特位至少需要5位。当主机号的比特位为5位时,所对应的子网掩码为255.255.255.224。如果将子网掩码从255.255.255.192变更为255.255.255.224,则可以产生2个子网,子网号分别为0、1。此处的“0”相当于子网掩码255.255.255.240所产生的子网号00、01中阴影部分的0。可见,子网掩码255.255.255.224所产生的子网号0 已被第1个子网、第2个子网所占用。因此,只能将子网号1(相当于子网掩码255.255.255.240所产生的子网号10、11中阴影部分的1)分配给第3个子网。 第3个子网网络地址及可用的IP地址范围求解过程如表2-13所示。

由表2-13可知,第3个子网所使用的子网掩码为255.255.255.224,网络地址为59.67.148.96/27,可实际分配的主机地址范围为59.67.148.97~59.67.148.126。 -

第2题:

阅读以下说明,回答问题1至问题3,将解答填入答题纸对应的解答栏内。

说明】

某公司为保护内网安全,采用防火墙接入Internet,网络结构如图4-1所示。

【问题 1】(2分)

防火墙支持三种工作模式:透明网桥模式、路由模式和混杂模式。在 (1) 模式下,防火墙各个网口设备的IP地址都位于不同的网段。

正确答案:(1)路由

-

第3题:

某网络结构如图3所示,请回答以下有关问题。

使用192.168.1.192/26划分3个子网,其中第一个子网能容纳25台主机,另外两个子网分别能容纳10台主机,请写出子网掩码、各子网网络地址及可用的IP地址段(9分)。(注:请按子网序号顺序分配网络地址)

(2)如果该网络使用上述地址,边界路由器上应该具有什么功能? (2分)如果为了保证外网能够访问到该网络内的服务器,那么应在边界路由器对网络中服务器的地址进行什么样的处理?(2分)

(3)采用一种设备能够对该网络提供如下的保护措施:数据包进入网络时将被进行过滤检测,并确定此包是否包含有威胁网络安全的特征。如果检测到一个恶意的数据包时,系统不但发出警报,还将采取响应措施(如丢弃含有攻击性的数据包或阻断连接)阻断攻击。请写出这种设备的名称。(2分)这种设备应该部署在图中的位置1~位置3的哪个位置上?(2分)

(4)如果该网络采用Windows 2003域用户管理功能来实现网络资源的访问控制,那么域用户信息存在区域控制器的哪个部分?(3分)

正确答案:

答案:1.子网1:192.168.1.192子网掩码:255.255.255.224可用ip:192.168.1.193-192.168.1.222子网2:192.168.1.224子网掩码:255.255.255.240可用ip:192.168.1.225-192.168.1.238子网3:192.168.1.240子网掩码:255.255.255.240可用ip:192.168.1.241-192.168.1.2542.NAT功能,“一对一”地址转换功能3.防火墙,位置24.活动目录 -

第4题:

试题五(共 15 分)

阅读以下说明,回答问题 1 至问题 3,将解答填入答题纸的对应栏内。

【说明】

某公司要开发一个招投标市场计算机管理软件项目,具体项目描述如表 5-1。表 5-2表示分解的项目工作先后顺序。

请根据以上描述回答下列问题。

【问题 1】 (5 分)

请根据表 5-1 的项目描述,在答题纸对应位置完成项目里程碑甘特图。

【问题 2】 (6 分)

请根据表 5-2,计算每项工作的最早开始时间和最迟开始时间,完成表 5-3,并将计算结果填到答题纸的对应位置。

【问题 3】 (4 分)

在描述网络计划图时,由于节点表示方式可以有多种形式,进而有多种形式的网络计划图,如单代号或双代号网络图等。

图 5-1 是网络计划图中节点的一种表示方法。依据图 5-1 的节点表示格式及工作代码为 141 的节点示例图(如图 5-2 所示),完成图 5-3 所示工作代码为 122的节点图,将答案填到答题纸的对应位置。

正确答案:

正确答案:

-

第5题:

应用题必须用蓝、黑色钢笔或者圆珠笔写在答题纸的相应位置上,否则无效。

某网络结构如图5所示,请回答以下有关问题。

(1)设备1应选用哪种网络设备? (2分)

(2)若对整个网络实施保护,防火墙应加在图中位置1~位置3的哪个位置上? (2分)

(3)如果采用了入侵检测设备对进出网络的流量进行检测,并且探测器是在交换机1上通过端口镜像方式获得流量。下面是通过相关命令显示的镜像设置的信息。

请问探测器应该连接在交换机1的哪个端口上?(2分)除了流量镜像方式外,还可以采用什么方式来部署入侵检测探测器?(4分)

(1)使用IP地址202.113.10.128/25划分4个相同大小的子网,每个子网中能够容纳30台主机,请写出子网掩码、各个子网网络地址及可用的IP地址段。(10分)

正确答案:

答案:(1)路由器(2)位置1(3)Gi2/16部署入侵检测探测器的方式:1.镜像2.共享式集线器3.tap分流(4)子网掩码:255.255.255.224子网1:202.113.10.128可用ip:202.113.10.129-202.113.10.158子网2:202.113.10.160可用ip:202.113.10.161-202.113.10.190子网3:202.113.10.192可用ip:202.113.10.193-202.113.10.222子网4:202.113.10.224可用ip:202.113.10.225-202.113.10.254