有意避开系统访问控制机制,对网络设备及资源进行非正常使用属于()。A、破环数据完整性B、非授权访问C、信息泄漏D、拒绝服务攻击

题目

有意避开系统访问控制机制,对网络设备及资源进行非正常使用属于()。

A、破环数据完整性

B、非授权访问

C、信息泄漏

D、拒绝服务攻击

相似考题

更多“有意避开系统访问控制机制,对网络设备及资源进行非正常使用属于()。 ”相关问题

-

第1题:

下列属于非授权访问行为的是()。

A.避开系统访问机制,非正常使用网络资源

B.删除信息

C.窃取数据的使用权

D.传播病毒

正确答案:A

-

第2题:

访问控制是对信息系统资源进行保护的重要措施,适当的访问控制能够阻止未经授权的用户有意或者无意地获取资源。信息系统访问控制的基本要素不包括( )。A.主体

B.客体

C.授权访问

D.身份认证

参考答案:D

-

第3题:

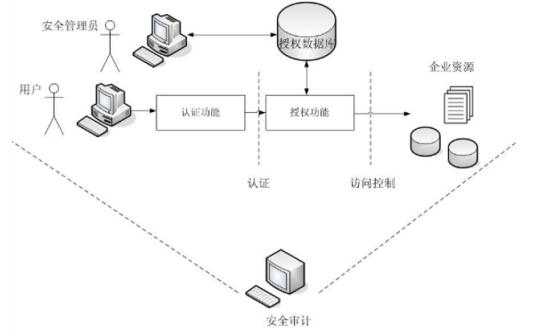

阅读下列说明,回答问题1至问题3,将解答填入答题纸的对应栏内。【说明】某企业为防止自身信息资源的非授权访问,建立了如下图所示的访问控制系统。

该系统提供的主要安全机制包括:(1)认证:管理企业的合法用户,验证用户所宣称身份的合法性,该系统中的认证机制集成了基于口令的认证机制和基于PKI的数字证书认证机制;(2)授权:赋予用户访问系统资源的权限,对企业资源的访问请求进行授权决策;(3)安全审计:对系统记录与活动进行独立审查,发现访问控制机制中的安全缺陷, 提出安全改进建议。【问题1】(6分)对该访问控制系统进行测试时,用户权限控制是其中的一个测试重点。对用户权限控制的测试应包含哪两个主要方面?每个方面具体的测试内容又有哪些?

【问题2】(3分) 测试过程中需对该访问控制系统进行模拟攻击试验,以验证其对企业资源非授权访问的防范能力。请给出三种针对该系统的可能攻击,并简要说明模拟攻击的基本原理。

【问题3】(6分)对该系统安全审计功能设计的测试点应包括哪些?答案:解析:【问题1】答案:1、对用户权限控制体系合理性的评价,内容如下:① 是否采用系统管理员、业务领导和操作人员三级分离的管理模式。② 用户名称是否具有唯一性,口令强度及口令存储的位置的加密强度等。2、对用户权限分配合理性的评价,内容如下:①用户权限系统本身权限分配的细致程度。②特定权限用户访问系统功能的能力测试。【问题2】答案:冒充攻击:攻击者控制企业某台主机,发现其中系统服务中可利用的用户账号,进行口令猜测,从而假装成特定用户,对企业资源进行非法访问。重演攻击:攻击者通过截获含有身份鉴别信息或授权请求的有效消息,将该消息进行重演,以达到鉴别自身或获得授权的目的,实现对企业信息的访问。服务拒绝攻击:攻击者通过向认证服务器或授权服务发送大量虚假请求,占用系统带宽并造成系统关键服务繁忙,从而使得认证授权服务功能不能正常执行,产生服务拒绝。【问题3】参考答案:① 能否进行系统数据收集、统一存储、集中进行安全审计;② 是否支持基于KPI的应用审计;③ 是否支持基于XML的审计数据采集协议;

【解析】

【问题1】本问题考查用户权限控制相关安全测试的基本测试内容。对这部分进行安全测试包含对用户权限控制体系合理性的评价和对用户权限分配合理性的评价。

【问题2】本题考查针对特定系统的模拟攻击实验设计。模拟攻击试验:对于安全测试来说,模拟攻击试验是一组特殊的黑盒测试案例。我们以模拟攻击验证软件或信息的安全防护能力。可采用冒充攻击、重演攻击、消息篡改、服务拒绝攻击和内部攻击等方法进行测试。本问题考查针对特定系统的模拟攻击实验设计。相关模拟攻击实验的设计应结合应用具体的安全机制及特点。针对系统的身份认证机制,可设计冒充攻击试验;针对系统用于认证及授权决策的网络消息,可设计重演攻击试验;针对系统关键核心安全模块,可设计服务拒绝攻击试验;由于系统运行时涉及各种内部用户,因此安全测试需验证系统防范内部用户的安全攻击,因此可设计内部攻击实验。(1)冒充攻击:攻击者控制企业某台主机,发现其中系统服务中可利用的用户账号,进行口令猜测,从而假装成特定用户,对企业资源进行非法访问。(2)重演攻击:攻击者通过截获含有身份鉴别信息或授权请求的有效消息,将该消息进行重演,以达到鉴别自身或获得授权的目的,实现对企业信息的访问。(3)服务拒绝攻击:攻击者通过向认证服务器或授权服务发送大量虚假请求,占用系统带宽并造成系统关键服务繁忙,从而使得认证授权服务功能不能正常执行,产生服务拒绝。(4)内部攻击: 不具有相应权限的系统合法用户以非授权方式进行动作,例如截获并存储其他业务部门的网络数据流,或对系统访问控制管理信息进行攻击以获得他人权限等。(以上4点,任意写出三种即可)【问题3】本题考查系统安全审计功能设计的测试点。① 能否进行系统数据收集、统一存储、集中进行安全审计;② 是否支持基于KPI的应用审计;③ 是否支持基于XML的审计数据采集协议;④ 是否提供灵活的自定义审计规则。(以上测试点,任意给出三个即可)

-

第4题:

阅读下列说明和图,回答问题1至问题2,将解答填入答题纸的对应栏内。

【说明】

访问控制是对信息系统资源进行保护的重要措施,适当的访问控制能够阻止未经授权的用户有意或者无意地获取资源。访问控制一般是在操作系统的控制下,按照事先确定的规则决定是否允许用户对资源的访问。图2-1给出了某系统对客体traceroute.mpg实施的访问控制规则。

【问题1】

针对信息系统的访问控制包含哪些基本要素?

【问题2】

分别写出图2-1中用户Administrator对应三种访问控制实现方法,即能力表、访问控制表、访问控制矩阵下的访问控制规则。

正确答案:

【问题1】主体、客体、授权访问【问题二】能力表:(主体)Administrator<(客体)traceroute.mpg:读取,运行>访问控制表:(客体)traceroute.mpg<(主体)Administrator:读取,运行>访问控制矩阵: -

第5题:

[说明] 某企业为防止自身信息资源的非授权访问,建立了如图4-1所示的访问控制系统。

企业访问控制系统

该系统提供的主要安全机制包括:

12认证:管理企业的合法用户,验证用户所宣称身份的合法性,该系统中的认证机制集成了基于口令的认证机制和基于PKI的数字证书认证机制;

13授权:赋予用户访问系统资源的权限,对企业资源的访问请求进行授权决策;

14安全审计:对系统记录与活动进行独立审查,发现访问控制机制中的安全缺陷,提出安全改进建议。

12、[问题1] 对该访问控制系统进行测试时,用户权限控制是其中的一个测试重点。对用户权限控制的测试应包含哪两个主要方面?每个方面具体的测试内容又有哪些?(6分)

13、[问题2] 测试过程中需对该访问控制系统进行模拟攻击试验,以验证其对企业资源非授权访问的防范能力。请给出三种针对该系统的可能攻击,并简要说明模拟攻击的基本原理。(3分)

14、[问题3] 对该系统安全审计功能设计的测试点应包括哪些?(3分)答案:解析:12、两个方面:

①评价用户权限控制的体系合理性,是否采用三层的管理模式即系统管理员、业务领导和操作人员三级分离;

②用户名称基本采用中文和英文两种,对于测试来说,对于用户名称的测试关键在于测试用户名称的唯一性。

用户名称的唯一性体现有哪些方面?

●同时存在的用户名称在不考虑大小的状态下,不能够同名;

●对于关键领域的软件产品和安全要求较高的软件,应当同时保证使用过的用户在用户删除或停用后,保留该用户记录,并且新用户不得与之同名。

13、模拟攻击试验:对于安全测试来说,模拟攻击试验是一组特殊的黑盒测试案例,我们以模拟攻击验证软件或信息的安全防护能力。可采用冒充、重演、消息篡改、服务拒绝、内部攻击、外部攻击、陷阱门、特洛伊木马方法进行测试。

泪滴(teardrop)。泪滴攻击利用那些在TCP/IP堆栈实现中信任IP碎片中的包的标题头所包含的信息实现自己的攻击。IP分段含有指示该分段所包含的是原包的哪一段的信息,某些TCP/IP(包括service pack 4以前的NT)在收到含有重叠偏移的伪造分段时将崩溃。防御措施有服务器应用最新的服务包,或者在设置防火墙时对分段进行重组,而不是转发它们。

口令猜测。一旦黑客识别了一台主机而且发现了基于NetBIOS、Telnet或NFS这样的服务的可利用的用户账号,然后因为使用简单的密码或者没有设密码,导致黑客能很快的将口令猜出。当然事实上用蛮力是可以破解任何密码的,关键是是否迅速,设置的密码是否能导致黑客花很大的时间和效率成本。防御措施有要选用难以猜测的口令,比如词和标点符号的组合。确保像NFS、NetBIOS和Telnet这样可利用的服务不暴露在公共范围。如果该服务支持锁定策略,就进行锁定。

伪造电子邮件。由于SMTP并不对邮件的发送者的身份进行鉴定,因此黑客可以对你的内部客户伪造电子邮件,声称是来自某个客户认识并相信的人,并附带上可安装的特洛伊木马程序,或者是一个引向恶意网站的链接。防御措施有使用PGP等安全工具并安装电子邮件证书。 14、对该系统安全审计功能设计的测试点应包括:

①能否进行系统数据收集,统一存储,集中进行安全审计;

②是否支持基于PKI的应用审计;

③是否支持基于XML的审计数据采集协议;

④是否提供灵活的自定义审计规则。