计算机黑客和计算机犯罪之间不能严格的区分开来。

题目

计算机黑客和计算机犯罪之间不能严格的区分开来。

相似考题

参考答案和解析

更多“计算机黑客和计算机犯罪之间不能严格的区分开来。”相关问题

-

第1题:

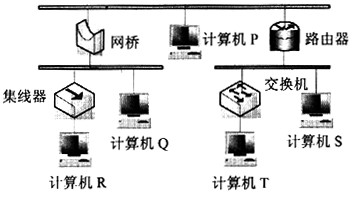

某IP网络连接如下图所示,在这种配置下IP全局广播分组不能够通过的路径是(61)。

A.计算机P和计算机Q之间的路径

B.计算机P和计算机S之间的路径

C.计算机Q和计算机R之间的路径

D.计算机S和计算机T之间的路径

正确答案:B

解析:在主干网上,路由器的主要作用是路由选择。主干网上的路由器,必须知道到达所有下层网络的路径。这需要维护庞大的路由表,并对连接状态的变化作出尽可能迅速的反应。路由器的故障将会导致严重的信息传输问题。在园区网内部,路由器的主要作用是分隔子网。随着网络规模的不断扩大,局域网演变成以高速主干和路由器连接的多个子网所组成的园区网。在其中,各个子网在逻辑上独立,而路由器就是唯一能够分隔它们的设备,它负责子网间的报文转发和广播隔离,在边界上的路由器则负责与上层网络的连接。交换机只能缩小冲突域,而不能缩小广播域。整个交换式网络就是一个大的广播域,广播报文散到整个交换式网络。而路由器可以隔离广播域,广播报文不能通过路由器继续进行广播。P和S被Router隔开,属于不同的广播域。A中,P,Q中间有二层设备Bridge,不在同一个冲突域当中,但在同一个广播域中。C中,Q,R中间只有一个一层设备hub,既在同一个广播域中,也在同一个冲突域中。D中,S,T中间有二层设备Switch,不在同一个冲突域当中,但在同一个广播域中。因此,各选答案中只有计算机P和计算机S之间的路径IP全局广播分组不能够通过。 -

第2题:

下列有关计算机黑客的表述中,正确的有()。A:身份认证可以降低黑客攻击的可能性

B:计算机黑客是指通过计算机网络非法进入他人系统的计算机程序

C:计算机黑客了解计算机系统及其原因所在,可以窃取机密信息,毁坏信息系统

D:计算机黑客可以通过端口扫描攻击计算机系统答案:A,C,D解析:选项B,计算机黑客是指通过网络非法进入他人系统的计算机入侵者。 -

第3题:

化学药品大致可分为危险品和非危险品两类,但它们之间没有严格的界限,很难截然区分开来。

正确答案:正确 -

第4题:

计算机要资费必须严格区分实际重量和毛重。

正确答案:错误 -

第5题:

计算机犯罪的统计数字都表明计算机安全问题主要来源于()

- A、黑客攻击

- B、系统内部

- C、计算机病毒侵袭

- D、信息辐射

正确答案:B -

第6题:

()属于计算机犯罪。

- A、黑客非法侵入

- B、传播计算机病毒

- C、非法盗用计算机资源

- D、利用计算机实施贪污

正确答案:A,B,C,D -

第7题:

信息系统外部因素造成的安全隐患有计算机犯罪、黑客和计算机病毒,信息系统内部因素产生的安全隐患是()。

正确答案:软件和数据的质量问题 -

第8题:

判断题计算机要资费必须严格区分实际重量和毛重。A对

B错

正确答案: 对解析: 暂无解析 -

第9题:

判断题计算机黑客和计算机犯罪之间不能严格的区分开来。A对

B错

正确答案: 对解析: 暂无解析 -

第10题:

填空题信息系统外部因素造成的安全隐患有计算机犯罪、黑客和计算机病毒,信息系统内部因素产生的安全隐患是()。正确答案: 软件和数据的质量问题解析: 暂无解析 -

第11题:

多选题()属于计算机犯罪。A黑客非法侵入

B传播计算机病毒

C非法盗用计算机资源

D利用计算机实施贪污

正确答案: A,B,C,D解析: 暂无解析 -

第12题:

单选题信息安全问题的隐患一般分为:()、计算机病毒、误操作和计算机设备的物理性破坏。A恶意盗窃

B黑客

C软件盗版

D计算机犯罪

正确答案: D解析: 暂无解析 -

第13题:

下列说法中,不正确的是( )。A.计算机黑客是指那些制造计算机病毒的人。

B.黑客多数是利用计算机进行犯罪活动,例如窃取国家机密

C.黑客攻击网络的主要手段之一是寻找系统漏洞。

D.安装防火墙是预防病毒的措施之一。答案:A解析: -

第14题:

计算机要资费必须严格区分实际重量和毛重。

A对

B错

错

略 -

第15题:

黑客行为包括()。

- A、闯入计算机系统的犯罪行为

- B、测试计算机系统的权限

- C、非法复制软件

- D、A和B

正确答案:D -

第16题:

信息安全问题的隐患一般分为:()、计算机病毒、误操作和计算机设备的物理性破坏。

- A、恶意盗窃

- B、黑客

- C、软件盗版

- D、计算机犯罪

正确答案:D -

第17题:

某计算机被黑客远程控制,在系统开一个后门,方便黑客在需要的时候对你的计算机进行控制或进行其他的操作,黑客可以通过黑客软件对别人进行攻击,如分布式拒绝服务攻击。这台计算机不能称为()。

- A、傀儡机

- B、肉机

- C、肉鸡

- D、服务器

正确答案:D -

第18题:

举例说明计算机犯罪、黑客、计算机病毒和计算机商业间谍的危害

正确答案: 1)詹姆斯。雷是MCI通信设备公司的技师,他曾利用职务之便,使用一台MCI的PC机获得了50000多个用户信用卡账号和密码,并把他们卖给一个网络经销商,他将面临超过5亿美元的欺诈行为的指挥。

2)黑客凯文。米特尼克从1992年到1995年期间他从这些系统网络中盗走了成千上万个数据文件和软件程序,并得到了全美国范围内至少2万个以上的信息卡账号。

3)罗伯特。塔朋。莫利其编制的称为蠕动的病毒放在美国国防部ARPANET数据网上,该网连接了研究中心,大学和军事基地等重要部门,这种病毒很快的速度在网上复制。

4)计算机商业间谍可直接进入商家的电脑获得这些信息。 -

第19题:

单选题某计算机被黑客远程控制,在系统开一个后门,方便黑客在需要的时候对你的计算机进行控制或进行其他的操作,黑客可以通过黑客软件对别人进行攻击,如分布式拒绝服务攻击。这台计算机不能称为()。A傀儡机

B肉机

C肉鸡

D服务器

正确答案: C解析: 暂无解析 -

第20题:

问答题举例说明计算机犯罪、黑客、计算机病毒和计算机商业间谍的危害正确答案: 1)詹姆斯。雷是MCI通信设备公司的技师,他曾利用职务之便,使用一台MCI的PC机获得了50000多个用户信用卡账号和密码,并把他们卖给一个网络经销商,他将面临超过5亿美元的欺诈行为的指挥。

2)黑客凯文。米特尼克从1992年到1995年期间他从这些系统网络中盗走了成千上万个数据文件和软件程序,并得到了全美国范围内至少2万个以上的信息卡账号。

3)罗伯特。塔朋。莫利其编制的称为蠕动的病毒放在美国国防部ARPANET数据网上,该网连接了研究中心,大学和军事基地等重要部门,这种病毒很快的速度在网上复制。

4)计算机商业间谍可直接进入商家的电脑获得这些信息。解析: 暂无解析 -

第21题:

多选题安全使用会计软件的基本要求有()。A严格管理账套使用权限

B严格管理软件版本升级

C定期打印备份重要的账簿和报表数据

D防范计算机病毒和计算机黑客攻击

正确答案: D,A解析: 安全使用会计软件的基本要求:(1)严格管理账套使用权限;(2)定期打印备份重要的账簿和报表数据;(3)严格管理软件版本升级。选项D,是对计算机病毒和黑客的防范。 -

第22题:

多选题数据加密的作用在于解决()。A外部黑客侵入网络后盗窃计算机数据的问题

B外部黑客侵入网络后修改计算机数据的问题

C外部黑客非法入侵计算机内部网络的问题

D内部黑客在内部网上盗窃计算机数据的问题

E内部黑客在内部网上修改计算机数据的问题

正确答案: B,A解析: 暂无解析 -

第23题:

多选题下列有关计算机黑客的表述中,正确的有().A身份认证可以降低黑客攻击的可能性

B计算机黑客是指通过计算机网络非法进入他人系统的计算机程序

C计算机黑客了解计算机系统及其原因所在,可以窃取机密信息,毁坏信息系统

D计算机黑客可以通过端口扫描攻击计算机系统

正确答案: B,C解析: 选项B,计算机黑客是指通过网络非法进入他人系统的计算机入侵者.