在网络安全中,篡改是对信息(50)的攻击,DoS攻击破坏了信息的(51)。A.可用性B.保密性C.完整性D.合法性

题目

在网络安全中,篡改是对信息(50)的攻击,DoS攻击破坏了信息的(51)。

A.可用性

B.保密性

C.完整性

D.合法性

相似考题

更多“在网络安全中,篡改是对信息(50)的攻击,DoS攻击破坏了信息的(51)。A.可用性B.保密性C.完整性D.合法性”相关问题

-

第1题:

网络安全包含了网络信息的可用性、保密性、完整性和真实性。防范Dos攻击是提高(2)的措施,数字签名是保证(3)的措施。

A.可用性

B.保密性

C.完整性

D.真实性

正确答案:A

解析:DoS (Denial of Service)是一种利用合理的服务请求占用过多的服务资源,从而使合法用户无法得到服务响应的网络攻击行为。通俗地讲,Dos攻击就是拒绝服务的意思,会导致网络系统不可用。数字签名可以确保电子文档的真实性并可以进行身份验证,以确认其内容是否被篡改后伪造。数字签名是确保电子文档真实性的技术手段。 -

第2题:

窃取是对保密性的攻击,DDOS攻击破坏了()。A.可用性

B.保密性

C.完整性

D.真实性

参考答案:A

-

第3题:

在对计算机或网络安全性的攻击中,修改是对网络( )的攻击。

A.保密性

B.完整性

C.可控性

D.可用性

正确答案:A

-

第4题:

在网络安全中,截取是指未授权的实体得到了资源的访问权。这是对

A.可用性的攻击

B.完整性的攻击

C.机密性的攻击

D.合法性的攻击

正确答案:C

解析:安全攻击的类型主要有4种:中断、截取、修改和捏造。1)中断是指系统资源遭到破坏和变得不能使用,这是对可用性的攻击。2)截取是指未授权的实体得到了资源的访问权,这是对保密性的攻击,未授权实体可以是一个人、一个程序和一台计算机。3)修改是指未授权的实体不仅得到了访问权,而且还篡改了资源;这是对完整性的攻击。4)捏造是指未授权的实体向系统中插入伪造的对象,这是对真实性的攻击。 -

第5题:

在网络安全中,中断攻击者通过破坏网络系统的资源来进行攻击,从而破坏信息的

A.可用性 B.保密性 C.完整性 D.真实性

正确答案:A

中断攻击是指通过破坏网络系统的资源,使用户无法正常访问某些信息,造成信息的不可用,因此它破坏了信息的可用性。窃取是指以特殊的手段访问未授权的信息,因此是使数据的保密性失效。而DoS是拒绝服务攻击,它使受攻击的系统无法处理正常用户的请求,因此也是破坏了信息的可用性。 -

第6题:

拒绝服务攻击的这种攻击形式破坏了下列哪一项内容()。A.网络服务的可用性

B.网络信息的完整性

C.网络信息的保密性

D.网络信息的抗抵赖性

参考答案:A

-

第7题:

DDOS拒绝服务攻击是以通过大量合法的请求占用大量网络资源,造成网络瘫痪,该网络攻击破坏了信息安全的( )属性。A.可控性

B.可用性

C.完整性

D.保密性答案:B解析:信息安全的基本要素有:

----机密性:确保信息不暴露给未授权的实体或进程。

----完整性:只有得到允许的人才能修改数据,并且能够判别出数据是否已被篡改。

----可用性:得到授权的实体在需要时可访问数据,即攻击者不能占用所有的资源而阻碍授权者的工作。

----可控性:可以控制授权范围内的信息流向及行为方式。

----可审查性:对出现的网络安全问题提供调查的依据和手段。 -

第8题:

窃取是对(41)的攻击,DDos攻击破坏了(42)。A.可用性

B.保密性

C.完整性

D.真实性答案:B解析:窃取是攻击者绕过系统的保密措施得到可用的信息。DDos就是用分布式的方法,用多台机器进行拒绝服务攻击,从而使服务器变得不可用。 -

第9题:

篡改是非授权者利用某种手段对系统中的数据进行增加、删改、插入等()。

- A、属于主动攻击,破坏信息的保密性

- B、属于主动攻击,破坏信息的完整性

- C、属于被动攻击,破坏信息的完整性

- D、属于被动攻击,破坏信息的保密性

正确答案:B -

第10题:

DDOS攻击破坏了信息的()。

- A、可用性

- B、保密性

- C、完整性

- D、真实性

正确答案:A -

第11题:

单选题DDOS攻击破坏了信息的()。A可用性

B保密性

C完整性

D真实性

正确答案: D解析: 暂无解析 -

第12题:

单选题在网络安全中,中断攻击者通过破坏网络系统的资源来进行攻击,破坏了信息的__(1)__。窃取是对__(2)__的攻击。DoS攻击了信息的__(3)__。(1)A可用性

B保密性

C完整性

D真实性

正确答案: D解析: -

第13题:

在网络安全中,中断攻击者通过破坏网络系统的资源来进行攻击,破坏了信息的(36)。窃取是对(37)的攻击。DoS攻击破坏了信息的(38)。

A.可用性

B.保密性

C.完整性

D.真实性

正确答案:D

解析:安全威胁是指某个人、物、事件或概念对某一资源的保密性、完整性、可用性或合法使用所造成的危险。

基本的安全威胁有以下几种:

. 信息泄漏。信息被泄漏或透露给某个非授权的人或实体,这种威胁来自诸如窃听、搭线,或其他更加错综复杂的信息探测攻击。

. 整性破坏。数据的一致性通过非授权的增删、修改或破坏而受到损坏。

. 业务拒绝。对信息或其他资源的合法访问被无条件的阻止。这可能由以下攻击所致:攻击者通过对系统进行非法的、根本无法成功的访问尝试而产生过量的负荷,从而导致系统的资源在合法用户看来是不可使用的。也可能由于系统在物理上或逻辑上受到破坏而中断业务。

. 非法使用。某一资源被某个非授权的人或以某一非授权的方式使用。

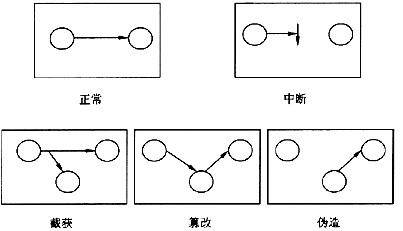

对一个计算机系统或网络安全的攻击,最好通过观察正在提供信息的计算机系统的功能来表征。通常有四种攻击类型,如下图所示。

. 中断:系统的资源被破坏或变得不可利用或不能使用,这是对可用性的攻击。

. 窃取:以未授权的方式获得了对资源的访问,这是对保密性的攻击。

. 篡改:截获并且修改了资源,这是对完整性的攻击。

. 伪造:以未授权方式将伪造的对象插入系统,这是对真实性的攻击。

DoS的英文全称是Denial of Service,也就是“拒绝服务”的意思。从网络攻击的各种方法和所产生的破坏情况来看,DoS算是一种很简单但又很有效的进攻方式。它的目的就是拒绝你的服务访问,破坏组织的正常运行,最终它会使你的部分Internet连接和网络系统失效。DoS的攻击方式有很多种,最基本的DoS攻击就是利用合理的服务请求来占用过多的服务资源,从而使合法用户无法得到服务。

可以看出DoS攻击的基本过程:首先攻击者向服务器发送众多的带有虚假地址的请求,服务器发送回复信息后等待回传信息,由于地址是伪造的,所以服务器一直等不到回传的消息,分配给这次请求的资源就始终没有被释放。当服务器等待一定的时间后,连接会因超时而被切断,攻击者会再度传送新的一批请求,在这种反复发送伪地址请求的情况下,服务器资源最终会被耗尽。

DoS的目的是拒绝服务访问,因此是对信息可用性的破坏。 -

第14题:

在网络安全中,截取是指未授权的实体得到了资源的访问权。这是对______ 。

A.可用性的攻击

B.完整性的攻击

C.保密性的攻击

D.真实性的攻击

正确答案:C

解析:本题考查点是网络攻击中的截取。对计算机的安全攻击有中断、截取、修改和捏造4种情况。其中截取是指未授权的实体(如一个使用者或程序),获得了对资源的访问权,例如,未经授权而复制文件。这是对保密性的攻击。中断是对可用性的攻击,修改是对完整性的攻击,捏造是对真实性的攻击。 -

第15题:

在网络安全中,中断指攻击者破坏网络系统资源,使之变成无效的或无用的。这是对_______。

A.可用性的攻击

B.保密性的攻击

C.完整性的攻击

D.真实性的攻击

正确答案:A

解析:在网络安全中,中断指攻击者破坏网络系统资源,使之变成无效的或无用的。这是对可用性的攻击。例如,对一些硬件进行破坏、切断通信线路或禁用文件管理系统。截取是对保密性的攻击。修改是对完整性的攻击。捏造是对真实性的攻击。 -

第16题:

在网络安全中,中断指攻击者破坏网络系统的资源,使之变成无效的或无用的。这是对

A.可用性的攻击

B.保密性的攻击

C.完整性的攻击

D.真实性的攻击

正确答案:A

解析:中断攻击属于可用性的攻击,如对一些硬件进行破坏、切断通信线路或禁用文件管理系统。 -

第17题:

攻击者实施攻击的目标包括破坏网络信息的()。

A.完整性

B.保密性

C.可用性

D.可控性

正确答案:ABCD

-

第18题:

会话劫持的这种攻击形式破坏了下列哪一项内容()。A.网络信息的抗抵赖性

B.网络信息的保密性

C.网络服务的可用性

D.网络信息的完整性

参考答案:D

-

第19题:

窃取是对( )的攻击,DDos攻击破坏了(42)。A.可用性

B.保密性

C.完整性

D.真实性答案:A解析:窃取是攻击者绕过系统的保密措施得到可用的信息。DDos就是用分布式的方法,用多台机器进行拒绝服务攻击,从而使服务器变得不可用。 -

第20题:

“截获”是一种网络安全攻击形式,所攻击的目标是信息的()。

- A、可用性

- B、保密性

- C、完整性

- D、可控性

正确答案:B -

第21题:

网络安全包含了网络信息的可用性、保密性、完整性和真实性。防范Dos攻击是提高可用性的措施,数字签名是保证()的措施。

- A、可用性

- B、保密性

- C、完整性

- D、真实性

正确答案:D -

第22题:

拒绝服务攻击的这种攻击形式破坏了()。

- A、网络服务的可用性

- B、网络信息的完整性

- C、网络信息的保密性

- D、网络信息的抗抵赖性

正确答案:A -

第23题:

单选题在网络安全中,中断攻击者通过破坏网络系统的资源来进行攻击,破坏了信息的____。A可用性

B保密性

C完整性

D真实性

正确答案: A解析: