项目的质量保证不包括(请作答此空),采用的方法和技术不包括( )。A.产品的质量保证 B.系统的质量保证 C.人员的质量保证 D.服务的质量保证

题目

项目的质量保证不包括(请作答此空),采用的方法和技术不包括( )。

A.产品的质量保证

B.系统的质量保证

C.人员的质量保证

D.服务的质量保证

B.系统的质量保证

C.人员的质量保证

D.服务的质量保证

相似考题

更多“项目的质量保证不包括(请作答此空),采用的方法和技术不包括( )。”相关问题

-

第1题:

按照软件配置管理的基本指导思想,受控制的对象应是(请作答此空),实施软件配置管理包括4个最基本的活动,其中不包括( )。A.软件元素

B.软件项目

C.软件配置项

D.软件过程答案:C解析:软件配置管理主要就是对软件配置项进行控制。软件配置管理的4个活动:配置项标识、配置项控制(变更控制)、配置状态报告和配置审计。 -

第2题:

如下所示的UML序列图中, (请作答此空) 表示返回消息,Account类必须实现的方法有 ( ) 。 A.tansID

A.tansID

B.balance

C.withdraw

D.deposit答案:B解析:在URL序列图中,调用消息用带实心箭头的实线表示,返回消息用带箭头的虚线表示,图中编号为1、2、3、5的消息均为调用消息,只有编号为3的消息为返回消息。由题目可知,Fund Transaction Manager要调用类Account的checkBalance()、withdraw()和deposit()方法,类Account需要实现这3个方法。 -

第3题:

在面向对象方法中,采用( )可将对象的内部进行隐藏,一个对象通常由(请作答此空)组成A.属性及其值和方法

B.对象标识、属性及其值

C.对象名、方法及其参数

D.对象标识、属性和方法答案:D解析:行为事物也称作动作事物,是UML中动态的部分,代表时间和空间上的动作。有三类行为事物:交互、状态机和活动。 -

第4题:

数据挖掘中分类的典型应用不包括( )。(请作答此空)可以用于数据挖掘的分类任务。A.EM

B.Apriori

C.K-means

D.SVM答案:D解析:分类(classification):有指导的类别划分,在若干先验标准的指导下进行,效果好坏取决于标准选取的好坏。它找出描述并区分数据类或概念的模型(或函数),以便能够使用模型预测类标记未知的对象类。分类分析在数据挖掘中是一项比较重要的任务,目前在商业上应用最多。识别社交网络中的社团结构,即连接稠密的子网络一般采用社区分析算法CNM。 -

第5题:

SET电子支付模型中,采用(请作答此空)公钥算法,生成的数字摘要长度是( )。A.RSA.B.DES

C.IDEA.D.SHA答案:A解析:本题考查密钥算法方面的基础知识。密钥算法按加密密钥和解密密钥是否相同,可将现有的加密体制分为两种:单钥加密体制和双钥加密体制。使用单钥加密体制的加密技术称为对称密钥加密,使用双钥加密体制的加密技术称为非对称密钥加密,也称公开密钥加密。常见的对称密钥加密算法主要包括:DES算法、IDEA算法、AES算法、RC4算法等。常见的非对称密钥加密算法主要包括:RSA算法、E1 Gamal算法、Rabin算法等。报文摘要算法即采用单向Hash算法对需要加密的明文进行摘要,而产生的具有固定长度的单向散列值。其中,散列函数(Hash Functions)是一个将不同长度的报文转换成一个数字串(即报文摘要)的公式,该函数不需要密钥,公式决定了报文摘要的长度。报文摘要算法和非对称密钥加密一起,可以提供数字签名。报文摘要算法主要有安全散列标准和MD系列标准。安全散列算法(Secure Hash Algorithm,简称SHA)它产生160位的散列值。SHA已经被美国政府核准作为标准。MD5编码法产生128位的密文。在SET电子支付模型中,采用RSA公开密钥加密,利用安全散列算法SHA生成160位数字摘要。 -

第6题:

用户采用ADSL接入因特网,是在( )网络中通过(请作答此空)技术来实现的。A.TDM

B.STDM

C.FDM

D.CDM答案:C解析:xDSL和PSTN都是基于电话网络。ADSL技术在PSTN网络中通过频分复用技术(FDM)实现多个子信道,一部分用于上传,一部分用于下载。 -

第7题:

在 HFC 网络中, Internet 接入采用的复用技术是( ),其中下行信道不包括(请作答此空)A.时隙请求

B.时隙授权

C.电视信号数据

D.应用数据答案:A解析: -

第8题:

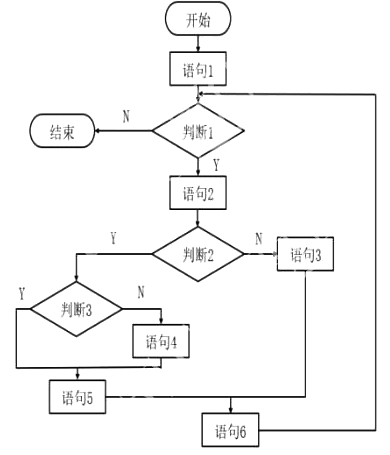

下图用白盒测试方法进行测试,图中有( )条路径采用McCabe度量计算该程序图的环路复杂性为(请作答此空) A.3

A.3

B.4

C.5

D.6答案:B解析:图中有4条路径。35题的环路复杂性为图中闭环的个数+1,结果是4。 -

第9题:

随着对象持久化技术的发展,产生了众多持久化框架,其中,( )基于EJB技术。(请作答此空)是 ORM 的解决方案。A.SQL

B.CMP

C.JDO

D.iBatis答案:D解析:iBatis:现名myBatis,是一个常见ORM框架。CMP: BMP、CMP是EJB的两种实体bean。JDO:JDO(Java Data Object )是Java对象持久化的新的规范,也是一个用于存取某种数据仓库中的对象的标准化API。SQL:结构化查询语言。 -

第10题:

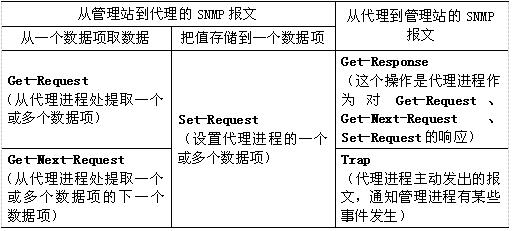

在SNMP 协议中,被管对象有差错报告,需要采用(请作答此空)命令进行操作A.get

B.getnext

C.set

D.trap答案:D解析:

-

第11题:

RUP强调采用(请作答此空)的方式来开发软件,这样做的好处是()。A. 原型和螺旋

B. 螺旋和增量

C. 迭代和增量

D. 快速和迭代答案:C解析:RUP将项目管理、业务建模、分析与设计等统一起来,贯穿整个开发过程。RUP中的软件过程在时间上被分解为4个顺序的阶段,分别是初始阶段、细化阶段、构建阶段和移交阶段。每个阶段结束时都要安排一次技术评审,以确定这个阶段的目标是否已经满足。如果评审结果令人满意,就可以允许项目进入下一个阶段。可以看出,基于RUP的软件过程是一个迭代和增量的过程。通过初始、细化、构建和移交4个阶段就是一个开发周期,每次经过这4个阶段就会产生一代软件。除非产品退役,否则通过重复同样的4个阶段,产品将演化为下一代产品,但每一次的侧重点都将放在不同的阶段上。这样做的好处是在软件开发的早期就可以对关键的、影响大的风险进行处理。 -

第12题:

在基于体系结构的软件设计方法中,采用()来描述软件架构,采用(请作答此空 )但来描述功能需求,采用()来描述质量需求。A. 类图

B. 视角

C. 用例

D. 质量场景答案:C解析:根据基于软件架构的设计的定义,基于软件架构的设计(Architecture Based Software Development,ABSD)强调由商业、质量和功能需求的组合驱动软件架构设计。它强调采用视角和视图来描述软件架构,采用用例和质量属性场景来描述需求。进一步来说,用例描述的是功能需求,质量属性场景描述的是质量需求(或侧重于非功能需求)。 -

第13题:

硬盘的性能指标不包括(请作答此空);其平均访问时间=( )。A.磁盘转速及容量

B.磁盘转速及平均寻道时间

C.盘片数及磁道数

D.容量及平均寻道时间答案:C解析:本题考查计算机性能方面的基础知识。

硬盘的性能指标主要包括磁盘转速、容量、平均寻道时间。

硬盘平均访问时间=平均寻道时间+平均等待时间。其中,平均寻道时间(Average seektime)是指硬盘在盘面上移动读写头至指定磁道寻找相应目标数据所用的时间,它描述硬盘读取数据的能力,单位为毫秒;平均等待时间也称平均潜伏时间(Average latencytime),是指当磁头移动到数据所在磁道后,然后等待所要的数据块继续转动到磁头下的时间。 -

第14题:

在面向对象方法中,采用(请作答此空)可将对象的内部进行隐藏,一个对象通常由()组成A.继承

B.封装

C.多态

D.参数答案:B解析:在面向对象的系统中,对象是基本的运行时实体,它既包括数据(属性),也包括作用于数据的操作(行为)。所以,一个对象把属性和行为封装为一个整体。对象有三种成份:对象标识、属性和方法(或操作)。每个对象都有自己的属性值,表示该对象的状态。对象中的属性只能够通过该对象所提供的操作来存取或修改。操作也称为方法或服务,它规定了对象的行为,表示对象所提供的服务。 -

第15题:

聚类的典型应用不包括( ),(请作答此空)是一个典型的聚类算法。A.决策树

B.Apriori

C.k-means

D.SVM答案:C解析:本题考査数据挖掘的基础知识。本题的选项中,A和D是典型的分类算法,B是频繁模式挖掘算法,而C是聚类算法。该题考核数据挖掘的基本概念,随着大数据时代的到来,数据挖掘是其中一个核心的技术,要求考对数据挖掘的基本功能以及基本的算法有一定的了解和掌握。 -

第16题:

SET电子支付模型中,采用(请作答此空)公钥算法,生成的数字摘要长度是( )。A.RSA

B.DES

C.IDEA

D.SHA答案:A解析:本题考查密钥算法方面的基础知识。密钥算法按加密密钥和解密密钥是否相同,可将现有的加密体制分为两种:单钥加密体制和双钥加密体制。使用单钥加密体制的加密技术称为对称密钥加密,使用双钥加密体制的加密技术称为非对称密钥加密,也称公开密钥加密。常见的对称密钥加密算法主要包括:DES算法、IDEA算法、AES算法、RC4算法等。常见的非对称密钥加密算法主要包括:RSA算法、E1 Gamal算法、Rabin算法等。报文摘要算法即采用单向Hash算法对需要加密的明文进行摘要,而产生的具有固定长度的单向散列值。其中,散列函数(Hash Functions)是一个将不同长度的报文转换成一个数字串(即报文摘要)的公式,该函数不需要密钥,公式决定了报文摘要的长度。报文摘要算法和非对称密钥加密一起,可以提供数字签名。报文摘要算法主要有安全散列标准和MD系列标准。安全散列算法(Secure Hash Algorithm,简称SHA)它产生160位的散列值。SHA已经被美国政府核准作为标准。MD5编码法产生128位的密文。在SET电子支付模型中,采用RSA公开密钥加密,利用安全散列算法SHA生成160位数字摘要。 -

第17题:

项目的质量保证不包括( ),采用的方法和技术不包括(请作答此空)。A.确定质量目标

B.确定保证范围的等级

C.质量检验

D.制定质量保证规划答案:A解析:产品、系统、服务的质量保证包括:1)产品的质量保证。2)系统的质量保证。3)服务的质量保证。项目质量保证采用的一些方法、技术主要包括:①制定质量保证规划。质量保证规划是进行质量保证的依据和指南,应在对项目特点进行充分分析的基础上编制。质量保证规划包括质量保证计划、质量保证大纲、质量标准等。②质量检验。通过测试、检查、试验等检验手段确定质量控制结果是否与要求相符。③确定保证范围和等级。质量保证范围和等级要相适应,范围小、等级低可能达不到质量保证的要求;范围大、等级高会增加管理的工作量和费用。等级划分应依据有关法规进行。④质量活动分解。对于与质量有关的活动需要进行逐层分解,直到最基本的质量活动,以实施有效的质量管理和控制。质量活动分解的方式有多种,其中矩阵式是常用的形式。 -

第18题:

在 HFC 网络中, Internet 接入采用的复用技术是(请作答此空),其中下行信道不包括( )A.FDM

B.TDM

C.CDM

D.STDM答案:A解析: -

第19题:

以下关于极限编程(XP)的叙述中,正确的是( )。XP的12个最佳实践不包括(请作答此空)。A.重构

B.结对编程

C.精心设计

D.隐喻答案:C解析:极限编程是一个轻量级的、灵巧的软件开发方法;同时它也是一个非常严谨和周密的方法。它的基础和价值观是交流朴素、反馈和勇气;即,任何一个软件项目都可以从四个方面入手进行改善:加强交流;从简单做起;寻求反馈;勇于实事求是。XP是一种近螺旋式的开发方法,它将复杂的开发过程分解为个个相对比较简单的小周期;通过积极的交流、反馈以及其它一系列的方法,开发人员和客户可以非常清楚开发进度、变化、待解决的问题和潜在的困难等,并根据实际情况及时地调整开发过程。XP中简单:极限编程鼓励从最简单的解决方式入手再通过不断重构达到更好的结果。这种方法与传统系统开发方式的不同之处在于,它只关注于对当前的需求来进行设计、编码,而不去理会明天、下周或者下个月会出现的需求。在XP中,每个对项目做贡献的人都应该是项目开发小组中的-员每个不同的项目都需要一套不同的策略,约定和方法论是水晶法的内容极限编程的主要目标在于降低因需求变更而带来的成本12个最佳实践为:计划游戏、小型发布、隐喻、简单设计、测试先行、重构、结对编程、集体代码所有制、持续集成、每周工作40小时、现场客户、编码标准 -

第20题:

IDEF (Integration definition method ,集成定义方法)是一系列建模、分析和仿真方法的统称,每套方法都是通过建模来获得某种特定类型的信息。其中, IDEF0 可以进行(请作答此空)建模; IDEF1 可以进行 (请作答此空)建模; ()可以进行面向对象设计建模。A.IDEF2

B.IDEF3

C.IDEF4

D.IDEF5答案:C解析:IDEF是一系列建模、分析和仿真方法的统称,从IDEF0到IDEF14(包括IDEF1X在内)共有16套方法,每套方法都是通过建模程序来获取某个特定类型的信息。它们分别是IDEF0(功能建模)、IDEF1(信息建模)、IDEF1X(数据建模)、IDEF2(仿真建模设计)、IDEF3(过程描述获取)、IDEF4(面向对象设计)、IDEF5(本体论描述获取)、IDEF6(设计原理获取)、IDEF7(信息系统审计)、IDEF8(用户界面建模)、IDEF9(场景驱动信息系统设计)、IDEF10(实施架构建模)、IDEF11(信息制品建模)、IDEF12(组织建模)、IDEF13(三模式映射设计)和IDEF14(网络规划)。IDEF0的建模特点使它可以用来描述企业的业务流程,它的阶梯层次可用来描述业务流程的阶梯结构特性。从高层次看,IDEF0的功能活动与业务流程相对应;而从低层次看,功能活动与流程的业务活动相对应。利用IEDF0的活动描述方式及活动之间的联系方式,可以很好地描述业务流程的架构。IDEF0模型形象、直观、易于理解和分析,但是,这种图形化的模型没有深刻揭示业务流程的内部结构特征和规律,而且当业务流程很复杂时,所对应的有向图就成为一个相互交叉、混乱的网络,不利于分析流程的特征。 -

第21题:

IDEF (Integration definition method ,集成定义方法)是一系列建模、分析和仿真方法的统称,每套方法都是通过建模来获得某种特定类型的信息。其中, IDEF0 可以进行( )建模; IDEF1 可以进行 (请作答此空)建模; (请作答此空)可以进行面向对象设计建模。A.仿真

B.信息

C.业务流程

D.组织结构答案:C解析:IDEF是一系列建模、分析和仿真方法的统称,从IDEF0到IDEF14(包括IDEF1X在内)共有16套方法,每套方法都是通过建模程序来获取某个特定类型的信息。它们分别是IDEF0(功能建模)、IDEF1(信息建模)、IDEF1X(数据建模)、IDEF2(仿真建模设计)、IDEF3(过程描述获取)、IDEF4(面向对象设计)、IDEF5(本体论描述获取)、IDEF6(设计原理获取)、IDEF7(信息系统审计)、IDEF8(用户界面建模)、IDEF9(场景驱动信息系统设计)、IDEF10(实施架构建模)、IDEF11(信息制品建模)、IDEF12(组织建模)、IDEF13(三模式映射设计)和IDEF14(网络规划)。IDEF0的建模特点使它可以用来描述企业的业务流程,它的阶梯层次可用来描述业务流程的阶梯结构特性。从高层次看,IDEF0的功能活动与业务流程相对应;而从低层次看,功能活动与流程的业务活动相对应。利用IEDF0的活动描述方式及活动之间的联系方式,可以很好地描述业务流程的架构。IDEF0模型形象、直观、易于理解和分析,但是,这种图形化的模型没有深刻揭示业务流程的内部结构特征和规律,而且当业务流程很复杂时,所对应的有向图就成为一个相互交叉、混乱的网络,不利于分析流程的特征。 -

第22题:

在基于体系结构的软件设计方法中,采用(请作答此空 )来描述软件架构,采用()但来描述功能需求,采用()来描述质量需求。A. 类圈和序列图

B. 视角与视图

C. 构件和类圈

D. 构件与功能答案:B解析:根据基于软件架构的设计的定义,基于软件架构的设计(Architecture Based Software Development,ABSD)强调由商业、质量和功能需求的组合驱动软件架构设计。它强调采用视角和视图来描述软件架构,采用用例和质量属性场景来描述需求。进一步来说,用例描述的是功能需求,质量属性场景描述的是质量需求(或侧重于非功能需求)。 -

第23题:

在基于体系结构的软件设计方法中,采用()来描述软件架构,采用()但来描述功能需求,采用( 请作答此空)来描述质量需求。A. 连接件

B. 用例

C. 质量场景

D. 视角答案:C解析:根据基于软件架构的设计的定义,基于软件架构的设计(Architecture Based Software Development,ABSD)强调由商业、质量和功能需求的组合驱动软件架构设计。它强调采用视角和视图来描述软件架构,采用用例和质量属性场景来描述需求。进一步来说,用例描述的是功能需求,质量属性场景描述的是质量需求(或侧重于非功能需求)。