通过分布式网络来扩散传播特定信息或错误,破坏网络中的信息或造成网络中断的病毒被称为( )。A.电子邮件病毒B.特洛伊木马C.宏病毒D.计算机蠕虫

题目

通过分布式网络来扩散传播特定信息或错误,破坏网络中的信息或造成网络中断的病毒被称为( )。

A.电子邮件病毒

B.特洛伊木马

C.宏病毒

D.计算机蠕虫

相似考题

参考答案和解析

更多“通过分布式网络来扩散传播特定信息或错误,破坏网络中的信息或造成网络中断的病毒被称为( )。A.电 ”相关问题

-

第1题:

公安机关的综合信息网和职能部门的信息网属于公安现实信息网络中的()

A.延伸网络

B.扩散网络

C.纵向网络

D.横向网络

参考答案:A

-

第2题:

在网络安全中,中断攻击者通过破坏网络系统的资源来进行攻击,破坏了信息的(36)。窃取是对(37)的攻击。DoS攻击破坏了信息的(38)。

A.可用性

B.保密性

C.完整性

D.真实性

正确答案:D

解析:安全威胁是指某个人、物、事件或概念对某一资源的保密性、完整性、可用性或合法使用所造成的危险。

基本的安全威胁有以下几种:

. 信息泄漏。信息被泄漏或透露给某个非授权的人或实体,这种威胁来自诸如窃听、搭线,或其他更加错综复杂的信息探测攻击。

. 整性破坏。数据的一致性通过非授权的增删、修改或破坏而受到损坏。

. 业务拒绝。对信息或其他资源的合法访问被无条件的阻止。这可能由以下攻击所致:攻击者通过对系统进行非法的、根本无法成功的访问尝试而产生过量的负荷,从而导致系统的资源在合法用户看来是不可使用的。也可能由于系统在物理上或逻辑上受到破坏而中断业务。

. 非法使用。某一资源被某个非授权的人或以某一非授权的方式使用。

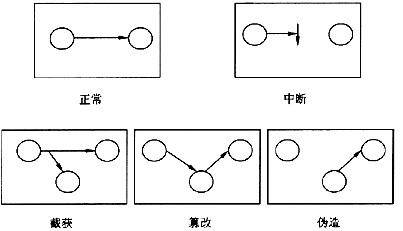

对一个计算机系统或网络安全的攻击,最好通过观察正在提供信息的计算机系统的功能来表征。通常有四种攻击类型,如下图所示。

. 中断:系统的资源被破坏或变得不可利用或不能使用,这是对可用性的攻击。

. 窃取:以未授权的方式获得了对资源的访问,这是对保密性的攻击。

. 篡改:截获并且修改了资源,这是对完整性的攻击。

. 伪造:以未授权方式将伪造的对象插入系统,这是对真实性的攻击。

DoS的英文全称是Denial of Service,也就是“拒绝服务”的意思。从网络攻击的各种方法和所产生的破坏情况来看,DoS算是一种很简单但又很有效的进攻方式。它的目的就是拒绝你的服务访问,破坏组织的正常运行,最终它会使你的部分Internet连接和网络系统失效。DoS的攻击方式有很多种,最基本的DoS攻击就是利用合理的服务请求来占用过多的服务资源,从而使合法用户无法得到服务。

可以看出DoS攻击的基本过程:首先攻击者向服务器发送众多的带有虚假地址的请求,服务器发送回复信息后等待回传信息,由于地址是伪造的,所以服务器一直等不到回传的消息,分配给这次请求的资源就始终没有被释放。当服务器等待一定的时间后,连接会因超时而被切断,攻击者会再度传送新的一批请求,在这种反复发送伪地址请求的情况下,服务器资源最终会被耗尽。

DoS的目的是拒绝服务访问,因此是对信息可用性的破坏。 -

第3题:

在网络安全中,中断攻击者通过破坏网络系统的资源来进行攻击,从而破坏信息的

A.可用性 B.保密性 C.完整性 D.真实性

正确答案:A

中断攻击是指通过破坏网络系统的资源,使用户无法正常访问某些信息,造成信息的不可用,因此它破坏了信息的可用性。窃取是指以特殊的手段访问未授权的信息,因此是使数据的保密性失效。而DoS是拒绝服务攻击,它使受攻击的系统无法处理正常用户的请求,因此也是破坏了信息的可用性。 -

第4题:

以下关于网络病毒的描述中,哪项是错误的?——

A.网络病毒是指在网络上传播,并对网络系统进行破坏的病毒

B.网络病毒比单机病毒的破坏性更大

C.可以由JavaScript和VBScript编写病毒

D.目前病毒对于掌上型移动通信工具和PDA还不能传染

正确答案:D

解析:网络病毒是指在网络上传播,并对网络系统进行破坏的病毒;病毒感染的对象由单一的个人电脑变为所有具备通信机制的工作站、服务器,甚至是掌上移动通信工具和PDA,故选D)。 -

第5题:

病毒式营销是( )。A.借助病毒传播扩散信息

B.借助网络口碑传播

C.主要发生在虚拟社区

D.是基于AIDMA营销法则建立的答案:B解析:病毒式营销是一种常用的网络营销方法,常用于进行网站推广、品牌推广等,利用的是用户口碑传播的原理 -

第6题:

任何单位和个人不得从事下列危害计算机网络安全的活动()。

- A、未经允许,对计算机网络功能进行删除、修改或者增加的行为

- B、故意制作、传播计算机病毒等破坏性程序的行为

- C、对计算机信息网络的相关硬件设施进行破坏或故意制造网络故障的行为

- D、非法利用各种网络设备或软件技术扫描、侦听、盗用其他单位或个人网络信息的行为

正确答案:A,B,C,D -

第7题:

以下对网络病毒的描述中,正确的有()

- A、网络病毒只能通过网络传播

- B、网络病毒对网络上的所有计算机都进行感染

- C、网络病毒可能在服务器或者客户机上激活

- D、网络病毒可以自动通过网络传播

正确答案:C,D -

第8题:

对于“特定企业”或因故无法网络上传发票信息的企业,通过大厅报税.

正确答案:正确 -

第9题:

网络攻击的步骤是:隐藏IP、信息收集、种植后门、控制或破坏目标系统和网络中隐身。

正确答案:错误 -

第10题:

通过散布有害信息手段进行信息网络犯罪的活动主要有()。

- A、网络诈骗

- B、发布邪教、反动言论

- C、传播网络色情垃圾

- D、传播计算机病毒

正确答案:B,C -

第11题:

填空题广义的信息安全是指网络系统的()、()及其系统中的信息受到保护。它包括系统连续、可靠、正常地运行,网络服务不中断,系统中的信息不因偶然的或恶意的原因而遭到破坏、更改和泄露。正确答案: 硬件,软件解析: 暂无解析 -

第12题:

单选题在网络安全中,中断攻击者通过破坏网络系统的资源来进行攻击,破坏了信息的____。A可用性

B保密性

C完整性

D真实性

正确答案: A解析: -

第13题:

通过分布式网络来扩散传播特定信息或错误,破坏网络中的信息或造成网络中断的病毒被称为( )。

A.电子邮件病毒

B.特洛伊木马

C.宏病毒

D.计算机蠕虫

正确答案:D

-

第14题:

()营销是通过提供有价值的信息和服务,利用用户之间的主动传播来实现网络营销信息传递的目的。A.网络会员制

B.病毒性

C.网络广告

D. 博客营销

参考答案B

-

第15题:

可控性是针对( )的特性。

A.网络信息的传播

B.网络信息的内容

C.网络信息的传播及内容

D.网络信息的传播的方式

正确答案:C

-

第16题:

病毒是一种独立程序,可以通过信息系统或计算机网络进行自身传播,从而造成恶意占有可用资源等损害。()

答案:错误

-

第17题:

目前存在的安全威胁主要存在有()。

- A、非授权访问

- B、信息泄露或丢失

- C、破坏数据完整性

- D、拒绝服务攻击

- E、利用网络传播病毒

正确答案:A,B,C,D,E -

第18题:

广义的信息安全是指网络系统的()、()及其系统中的信息受到保护。它包括系统连续、可靠、正常地运行,网络服务不中断,系统中的信息不因偶然的或恶意的原因而遭到破坏、更改和泄露。

正确答案:硬件;软件 -

第19题:

以下哪些说法是错误的?()

- A、网络商务信息是指关于网络的商务信息

- B、网络商务信息是指通过网络传递的文字信息

- C、网络商务信息是指通过计算机网络传递的商务信息

- D、网络商务信息是指关于网络商务的信息

正确答案:A,B,D -

第20题:

在防伪税控系统中,对于特定企业.或因为无法网络上传发票信息的企业,通过大厅报税

正确答案:正确 -

第21题:

()是通过分布式网络来扩散特定的信息或错误的,进而造成网络服务器遭到拒绝并发生死锁。

- A、恶意脚本

- B、蠕虫

- C、宏病毒

- D、引导区病毒

正确答案:B -

第22题:

信息网络传播权是()

- A、在互联网上传播的权利

- B、在有线网络的传播权利

- C、在依有线或无线向公众传播的权利

- D、通过网络发行复制品的权利

正确答案:C -

第23题:

多选题网络安全预警分级中,根据网络安全保护对象可能受到损害程度判定划分,严重的损害包括()A有组织的、针对性的攻击,可能造成或已造成网络或信息系统长时间中断或局部瘫痪,使其业务处理能力受到极大影响

B涉及远程命令执行的安全漏洞及漏洞利用过程被披露,可能造成或已造成大规模个人信息泄露,但不含财物信息

C涉及远程数据读取的安全漏洞被披露,可能造成或已造成个人信息泄露

D造成保护对象网络和系统短暂中断,影响系统效率,使其业务处理能力受到影响

E大规模、持续性的网络攻击,可能造成或已造成网络或信息系统大面积瘫痪,使其丧失业务处理能力

正确答案: E,D解析: 暂无解析 -

第24题:

单选题在网络安全中,中断攻击者通过破坏网络系统的资源来进行攻击,破坏了信息的__(1)__。窃取是对__(2)__的攻击。DoS攻击了信息的__(3)__。(1)A可用性

B保密性

C完整性

D真实性

正确答案: D解析: