对IPSEC安全策略的配置方式是()A.手工配置方式B.利用IKE协商方式C.利用GRE自协商方式D.利用L2TP自协商方式

题目

A.手工配置方式

B.利用IKE协商方式

C.利用GRE自协商方式

D.利用L2TP自协商方式

相似考题

更多“对IPSEC安全策略的配置方式是() ”相关问题

-

第1题:

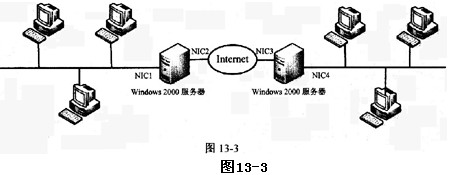

某企业采用Windows 2000操作系统部署企业虚拟专用网(VPN),将企业的两个异地网络通过公共 Internet安全地互联起来。微软Windows 2000操作系统当中对IPSec具备完善的支持,图13-3给出了基于 Windows 2000系统部署IPSec VPN的网络结构图。

IPSec的密钥管理包括密钥的确定和分发。IPSec支持自动密钥分配和 [16] 两种密钥管理方式。试比较这两种方式的优缺点。

如果按照图13-3所示的网络结构配置IPSec VPN,安全机制选择的是ES

正确答案:[16]手工密钥分配 [17]NIC2或NIC3 [18]NIC3或NIC2 [19]NICI或N1C4 [20]NIC4或NIC1

[16]手工密钥分配 [17]NIC2或NIC3 [18]NIC3或NIC2 [19]NICI或N1C4 [20]NIC4或NIC1 解析:手工密钥是系统管理员手工配置系统之间进行通信时使用的密钥,配置简单,用于规模小、机器分布相对固定的环境。自动密钥管理系统可按需要自动建立SA的密钥,特别适用于规模大、结构多变的分布式系统。自动密钥管理灵活方便,但配置复杂,且需要软件协议支持,规模小的系统没必要采用。由题目中所给的网络拓扑图可知NIC2、NIC3与公网直接相连,因此应该将它们配置成公网IP,而NIC1和NIC4分别连接各自的子网,因此应该将它们配置成内网IP。 -

第2题:

IPSec的配置步骤包括:()

A、防火墙基本配置

B、定义保护数据流和域间规则

C、配置IPSec安全提议

D、配置IKEPeer

本题答案:A, B, C, D

-

第3题:

IKE的配置任务包括哪些主要步骤()A.配置前准备

B.配置IKE安全策略

C.配置隧道的起点与终点

D.配置转换方式

E.配置身份验证字(pre-sharedkey)

参考答案:A, B, E

-

第4题:

关于IPSec协议以下描述错误的是:

A. IPSec不是一个单独的协议,它是为保证IP及其上层协议的安全而制定的开放安全标准

B. IPSec协议使用IKE实现安全参数协商

C. AH和ESP协议都属于IPSec协议的一部分,它们都为IPSec提供数据保密和数据流保密等服务

D. 安全策略数据库和安全关联数据库是IPSec数据处理中必须的数据库

答案:C解析: -

第5题:

某全国连锁企业的总部和分布在全国各地的30家分公司之间经常需要传输各种内部数据,因此公司决定在总部和各分公司之间建立VPN技术。具体拓扑如下:配置部分只显示了与总部与分公司1的配置。根据拓扑完成问题1-问题3。

[问题1](3分):在总部与分公司之间相连的VPN方式是(1),在IPsec工作模式中有传输模式和隧道模式,其中将源IP数据包整体封装后再进行传输的模式是(2).1备选答案:A.站点到站点 B.端到端C.端到站点[问题2](13分):请将相关配置补充完整。总部防火墙firewall1的部分配置如下。(3)[FIREWALL1] interface(4)[FIREWALL1-GigabitEthernet1/0/2] ip address (5)[FIREWALL1-GigabitEthernet1/0/2] quit[FIREWALL1] interface GigabitEthernet 1/0/1[FIREWALL1-GigabitEthernet1/0/1] ip address 202.1.3.1 24[FIREWALL1-GigabitEthernet1/0/1] quit# 配置接口加入相应的安全区域。[FIREWALL1] firewall zone trust [FIREWALL1-zone-trust] add interface (6)[FIREWALL1-zone-trust] quit[FIREWALL1](7)[FIREWALL1-zone-untrust] add interface GigabitEthernet 1/0/1[FIREWALL1-zone-untrust] quit2. 配置安全策略,允许私网指定网段进行报文交互。# 配置Trust域与Untrust域的安全策略,允许封装前和解封后的报文能通过[FIREWALL1](8)[FIREWALL1-policy-security] rule name 1[FIREWALL1-policy-security-rule-1] source-zone (9)[FIREWALL1-policy-security-rule-1] destination-zone untrust[FIREWALL1-policy-security-rule-1] source-address (10)[FIREWALL1-policy-security-rule-1] destination-address 192.168.200.0 24[FIREWALL1-policy-security-rule-1] action (11)[FIREWALL1-policy-security-rule-1] quit…..# 配置Local域与Untrust域的安全策略,允许IKE协商报文能正常通过FIREWALL1。[FIREWALL1-policy-security] rule name 3[FIREWALL1-policy-security-rule-3] source-zone local[FIREWALL1-policy-security-rule-3] destination-zone untrust[FIREWALL1-policy-security-rule-3] source-address 202.1.3.1 32[FIREWALL1-policy-security-rule-3] destination-address 202.1.5.1 32[FIREWALL1-policy-security-rule-3] action permit[FIREWALL1-policy-security-rule-3] quit…3. 配置IPSec隧道。# 配置访问控制列表,定义需要保护的数据流。[FIREWALL1] (12)[FIREWALL1-acl-adv-3000] rule permit (13)[FIREWALL1-acl-adv-3000] quit# 配置名称为tran1的IPSec安全提议。[FIREWALL1] ipsec proposal tran1[FIREWALL1-ipsec-proposal-tran1] encapsulation-mode (14)[FIREWALL1-ipsec-proposal-tran1] transform esp[FIREWALL1-ipsec-proposal-tran1] esp authentication-algorithm sha2-256[FIREWALL1-ipsec-proposal-tran1] esp encryption-algorithm aes[FIREWALL1-ipsec-proposal-tran1] quit# 配置序号为10的IKE安全提议。[FIREWALL1] (15)[FIREWALL1-ike-proposal-10] authentication-method pre-share[FIREWALL1-ike-proposal-10] authentication-algorithm sha2-256[FIREWALL1-ike-proposal-10] quit# 配置IKE用户信息表。[FIREWALL1] ike user-table 1[FIREWALL1-ike-user-table-1] user id-type ip 202.1.5.1 pre-shared-key Admin@gkys[FIREWALL1-ike-user-table-1] quit# 配置IKE Peer。[FIREWALL1] ike peer b[FIREWALL1-ike-peer-b] ike-proposal 10[FIREWALL1-ike-peer-b] user-table 1[FIREWALL1-ike-peer-b] quit# 配置名称为map_temp序号为1的IPSec安全策略模板。[FIREWALL1] ipsec policy-template map_temp 1[FIREWALL1-ipsec-policy-template-map_temp-1] security acl 3000[FIREWALL1-ipsec-policy-template-map_temp-1] proposal tran1[FIREWALL1-ipsec-policy-template-map_temp-1] ike-peer b[FIREWALL1-ipsec-policy-template-map_temp-1] reverse-route enable[FIREWALL1-ipsec-policy-template-map_temp-1] quit# 在IPSec安全策略map1中引用安全策略模板map_temp。[FIREWALL1] ipsec policy map1 10 isakmp template map_temp# 在接口GigabitEthernet 1/0/1上应用安全策略map1。[FIREWALL1] interface GigabitEthernet 1/0/1[FIREWALL1-GigabitEthernet1/0/1] ipsec policy map1[FIREWALL1-GigabitEthernet1/0/1] quit [问题3]IPsec中,通过一些协议的处理,可以有效的保护分组安全传输。其中能够确保数据完整性,但是不能确保数据机密性的是(17),而技能报数数据传输的机密性又能保证数据完整性的是(18) 答案:解析:[问题1]A,隧道模式[问题2](3)system-view (4)GigabitEthernet 1/0/2(5) 192.168.1.1 24或者192.168.1.1 255.255.255.0 (6) GigabitEthernet 1/0/2(7) firewall zone untrust (8) security-policy(9) trust (10) 192.168.100.0 24(11) permit (12) acl 3000(13) ip source 192.168.100.0 0.0.0.255 destination 192.168.200.0 0.0.0.255 (14)tunnel (15)ike proposal 10 [问题3](17)AH (18)ESP

【解析】

[问题1]IPSec VPN应用场景分为站点到站点、端到端、端到站点三种模式。1)站点到站点(Site-to-Site)。站点到站点又称为网关到网关,多个异地机构利用运营商网络建立IPSec隧道,将各自的内部网络联系起来。2)端到端(End-to-End)。端到端又称为PC到PC,即两个PC之间的通信由IPSec完成。3)端到站点(End-to-Site)。端到站点,两个PC之间的通信由网关和异地PC之间的IPSec会话完成。

{图}

[问题2]system-view[FIREWALL1] interface GigabitEthernet 1/0/2[FIREWALL1-GigabitEthernet1/0/2] ip address 192.168.1.1 24 [FIREWALL1-GigabitEthernet1/0/2] quit[FIREWALL1] interface GigabitEthernet 1/0/1[FIREWALL1-GigabitEthernet1/0/1] ip address 202.1.3.1 24[FIREWALL1-GigabitEthernet1/0/1] quit# 配置接口加入相应的安全区域。[FIREWALL1] firewall zone trust [FIREWALL1-zone-trust] add interface GigabitEthernet 1/0/2[FIREWALL1-zone-trust] quit[FIREWALL1] firewall zone untrust [FIREWALL1-zone-untrust] add interface GigabitEthernet 1/0/1[FIREWALL1-zone-untrust] quit2. 配置安全策略,允许私网指定网段进行报文交互。# 配置Trust域与Untrust域的安全策略,允许封装前和解封后的报文能通过[FIREWALL1] security-policy [FIREWALL1-policy-security] rule name 1[FIREWALL1-policy-security-rule-1] source-zone trust [FIREWALL1-policy-security-rule-1] destination-zone untrust[FIREWALL1-policy-security-rule-1] source-address 192.168.100.0 24 [FIREWALL1-policy-security-rule-1] destination-address 192.168.200.0 24[FIREWALL1-policy-security-rule-1] action permit [FIREWALL1-policy-security-rule-1] quit…..# 配置Local域与Untrust域的安全策略,允许IKE协商报文能正常通过FIREWALL1。[FIREWALL1-policy-security] rule name 3[FIREWALL1-policy-security-rule-3] source-zone local[FIREWALL1-policy-security-rule-3] destination-zone untrust[FIREWALL1-policy-security-rule-3] source-address 202.1.3.1 32[FIREWALL1-policy-security-rule-3] destination-address 202.1.5.1 32[FIREWALL1-policy-security-rule-3] action permit[FIREWALL1-policy-security-rule-3] quit…3. 配置IPSec隧道。# 配置访问控制列表,定义需要保护的数据流。[FIREWALL1] acl 3000[FIREWALL1-acl-adv-3000] rule permit ip source 192.168.100.0 0.0.0.255 destination 192.168.200.0 0.0.0.255 [FIREWALL1-acl-adv-3000] quit# 配置名称为tran1的IPSec安全提议。[FIREWALL1] ipsec proposal tran1[FIREWALL1-ipsec-proposal-tran1] encapsulation-mode tunnel [FIREWALL1-ipsec-proposal-tran1] transform esp[FIREWALL1-ipsec-proposal-tran1] esp authentication-algorithm sha2-256[FIREWALL1-ipsec-proposal-tran1] esp encryption-algorithm aes[FIREWALL1-ipsec-proposal-tran1] quit# 配置序号为10的IKE安全提议。[FIREWALL1] ike proposal 10 [FIREWALL1-ike-proposal-10] authentication-method pre-share[FIREWALL1-ike-proposal-10] authentication-algorithm sha2-256[FIREWALL1-ike-proposal-10] quit# 配置IKE用户信息表。[FIREWALL1] ike user-table 1[FIREWALL1-ike-user-table-1] user id-type ip 202.1.5.1 pre-shared-key Admin@gkys[FIREWALL1-ike-user-table-1] quit# 配置IKE Peer。[FIREWALL1] ike peer b[FIREWALL1-ike-peer-b] ike-proposal 10[FIREWALL1-ike-peer-b] user-table 1[FIREWALL1-ike-peer-b] quit# 配置名称为map_temp序号为1的IPSec安全策略模板。[FIREWALL1] ipsec policy-template map_temp 1[FIREWALL1-ipsec-policy-template-map_temp-1] security acl 3000[FIREWALL1-ipsec-policy-template-map_temp-1] proposal tran1[FIREWALL1-ipsec-policy-template-map_temp-1] ike-peer b[FIREWALL1-ipsec-policy-template-map_temp-1] reverse-route enable[FIREWALL1-ipsec-policy-template-map_temp-1] quit# 在IPSec安全策略map1中引用安全策略模板map_temp。[FIREWALL1] ipsec policy map1 10 isakmp template map_temp# 在接口GigabitEthernet 1/0/1上应用安全策略map1。[FIREWALL1] interface GigabitEthernet 1/0/1[FIREWALL1-GigabitEthernet1/0/1] ipsec policy map1[FIREWALL1-GigabitEthernet1/0/1] quit[问题3](1)AH。认证头(Authentication Header,AH)是IPSec体系结构中的一种主要协议,它为IP数据报提供完整性检查与数据源认证,并防止重放攻击。AH不支持数据加密。AH常用摘要算法(单向Hash函数)MD5和SHA1实现摘要和认证,确保数据完整。(2)ESP。封装安全载荷(Encapsulating Security Payload,ESP)可以同时提供数据完整性确认和数据加密等服务。ESP通常使用DES、3DES、AES等加密算法实现数据加密,使用MD5或SHA-1来实现摘要和认证,确保数据完整。

-

第6题:

两台路由器间配置IPSec polic,将策略下发到相应接口上后,使用ping命令检查被保护数据流互通性,发现数据100%通过。使用displa ike sa和displa ipsec sa俞令,显示为IPSec SA未建立。则IPSec配置失败原因在于()。

- A、IPSec proposal中使用了传输模式,而被保护数据流是网段到网段的数据

- B、IKE的remote-add ress地址不是对端路由器的接口地址

- C、IKE的pre-shared-ke配置不匹配

- D、ACL配置不正确

正确答案:D -

第7题:

关于IPSec和IKE的配置,下列描述错误的是()

- A、IKE的密钥协商模式包括主模式和野蛮模式

- B、IKE的认证方式包括预共享密钥和证书认证

- C、NAT穿越功能只能与野蛮模式配合使用

- D、配置IPSec安全策略只能使用策略模板方式

正确答案:D -

第8题:

IPSec安全策略包括以下哪几种()。

- A、手工配置参数的安全策略

- B、利用IKE协商参数的安全策略

- C、利用GRE自动协商方式

- D、利用L2TP自动协商方式

正确答案:A,B -

第9题:

多选题关于FreeS/WAN软件说法正确的包括()。AFreeS/WAN是基于PPTP技术的VPN实现。

BFreeS/WAN是基于IPsec技术的VPN实现。

C它的主要配置文件是ipsec.conf。

D可以直接使用现有的Linux内核进行配置。

正确答案: B,C解析: 暂无解析 -

第10题:

判断题ARG3的IPSEC硬件加密也需要再单抽配置硬件模块A对

B错

正确答案: 对解析: 暂无解析 -

第11题:

判断题在Windows2000中,IPSec策略不可以通过MMC创建和配置。A对

B错

正确答案: 对解析: 暂无解析 -

第12题:

多选题对IPSEC安全策略的配置方式是()A手工配置方式

B利用IKE协商方式

C利用GRE自协商方式

D利用L2TP自协商方式

正确答案: A,D解析: 暂无解析 -

第13题:

IPSec提供了在局域网、广域网和互联网中安全通信的能力。以下关于IPSec说法错误的是______。

A.IPSec协议在发起者和应答者之间可定义预先共享密钥、数字签名、公共密钥PKE等相互认证方式

B.IPSec可以手工静态配置SA,也可利用Internet密钥交换(IKE)动态建立SA

C.IPSec能在IPv4环境下工作,但不适应IPv6环境

D.IPSec可提供同一公司各分支机构通过Intenet的安全连接

正确答案:C

解析:IP安全性(IPSecurity,IPSec)提供了在局域网、广域网和互联网中安全通信的能力。它可提供同一公司各分支机构通过Intenet的安全连接,即可提供对Intenet的远程安全访问。例如,可将IPSec协议应用于电子商务以提高它的安全性。IPSec协议同时支持IPv4/IPv6两种应用环境。 -

第14题:

试题四(共15分)

阅读以下说明,回答问题1至问题5,将解答填入答题纸对应的解答栏内。

【说明】

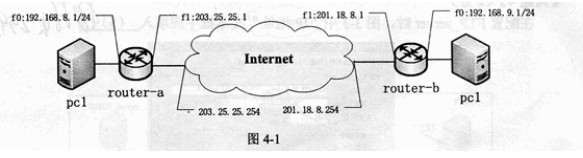

某公司两分支机构之间的网络配置如图4-1所示,为保护通信安全,在路由器router-a和router-b上配置IPSec安全策略,对192.168.8.0/24网段和 192.168.9.0/24网段之间的数据进行加密处理。

【问题1】(3分)

为建立两分支机构之间的通信,请完成下面的路由配置命令。

router-a (config) iproute 0.0.0.0 0.0.0.0 (1)

router-b(config)iproute 0.0.0.0 0.0.0.0 (2)

【问题2】(3分)

下面的命令是在路由器router-a中配置IPSec隧道。请完成下面的隧道配置命令。

router-a(config) crypto tunnel tun1 (设置IPSec隧道名称为tunl)

router-a(config-tunnel) peer address (3) (设置隧道对端IP地址,

router-a(config-tunnel)local address (4) 设置隧道本端IP地址)

router-a(config-tunnel) set auto-up (设置为自动协商)

router-a(config-tunnel) exit (退出隧道设置)

【问题3】(3分)

router-a 与 router-b之间采用预共享密钥“12345678”建立IPSec关联,请完成下面

配置router-a(config) cryptike key 12345678 address

router_a(config)cryt ike key 12345678 addresS (5)

router-b(config) crypt ike key 12345678 address (6)

【问题4】(3分)

下面的命令在路由器router-a中配置了相应的IPSec策略,请说明该策略的含义。

router-a(config) crypto policypl

router-a(config-policy) flow

192.168.8.0255.255.255.0192.168.9.0.255.255.255.255.0

ip tunnel tunl

router-a(config-policy)exit

【问题5】(3分)

下面的命令在路由器router-a中配置了相应的IPSec提议。

router-a(config) crypto ipsec proposal secpl

router-a(config-ipsec-prop) esp 3des shal

router-a(config-ipsecprop)exit

该提议表明:IPSec采用ESP报文,加密算法 (7) ,认证算法采用 (8) 。

正确答案:

试题四分析

本题考查考生在路由器上配置IPSec安全策略的实际操作能力。

【问题1】

本问题考查如何在两个路由器上配置默认路由,从图4-1中可以得到router-a的默认路由是203.25.25.254,router-b的默认路由是201.18.8.254。

【问题2】

本问题考查如何在router-a上配置IPSec隧道,对端IP地址应该是router-b的f1口地址201.18.8.1,本地地址是router-b的fl口地址203.25.25.1。

【问题3】

本问题考查如何在router-a与router-b之间预设共享密钥,address后面是对端的id,默认是对端的IP地址。

【问题4】

本问题考查如何配置相应的IPSec策略,该策略说明从192.168.8.0/24子网到

1 92.168.9.0/24子网的所有IP报文经由IPSec隧道到达。

【问题5】

本问题考查如何配置IPSec提议,提议表明IPSec采用ESP报文,加密算法采用

3DES,认证算法采用SHA-1。

参考答案

【问题1】

(1) 203.25.25.254(2) 201.18.8.254

【问题2】

(3) 201.18.8.1(4) 203.25.25.1

【问题3]

(5) 201.18.8.1(6) 203.25.25.1

【问题4]

从192.168.8.0/24子网到192.168.9.0/24子网的所有IP报文经由IPSec隧道到达。

【问题5】

(7) 3DES(8) SHA-1

-

第15题:

IKE为IPSec提供了哪些功能()A.IPSec可以通过手工配置单独使用,但是IKE可以大大简化IPSec的配置

B.可以设置IPSecSA的生存时间,定时更换密钥,具有更高的安全性

C.可以允许在IPSec通信期间更换密钥D.可以使IPSec具有防重放的功能

E.可以使用认证中心(Certification Authority)提供的支持

参考答案:A, B, C, D, E

-

第16题:

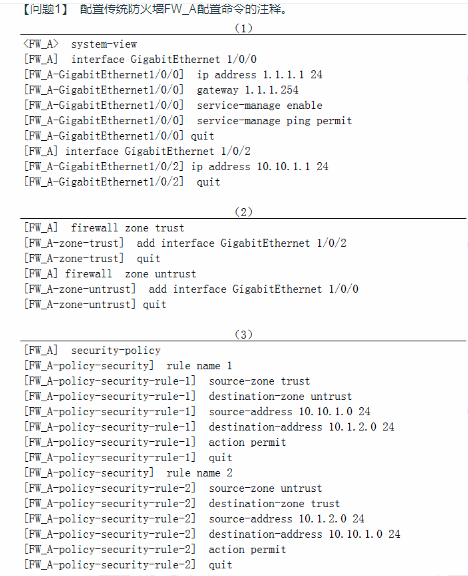

某物流公司采用云管理平台构建物流网络,如图1-1所示(以1个配送站为例),数据规划如表1-1所示。项目特点:1.单个配送站人员少于20人,仅一台云防火墙就能满足需求;2.总部与配送站建立IPSec,配送站通过IPSec接入总部,内部用户需要认证后才有访问网络的权限;3.配送站的云防火墙采用IPSec智能选路与总部两台防火墙连接,IPSec智能选路探测隧道质量,当质量不满足时切换另外一条链路;4.配送站用户已无线接入为主。(备注:Agile Controller-Campus 是新一代园区与分支网络控制器,支持网络部署自动化、策略自动化,SD-WAN等,让网络服务更加便捷。)

(1)~(10)备选答案:A.配置IKE PeerB.引用安全策略模板并应用到接口C.配置访问控制列表D.配置序号为10的IKE安全提议E.配置接口加入安全域F.允许封装前和解封后的报文能通过FW_AG.配置接口IP地址H.配置名称为tran1的IPSec安全提议I.配置名称为map_temp、序号为1的IPSec安全策略模板J.允许IKE协商报文能正常通过FW_A

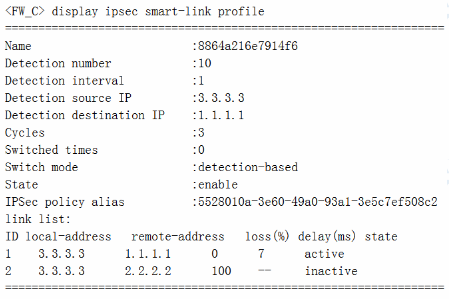

【问题2】(4分)物流公司进行用户(配送站)侧验收时,在配送站FW_C上查看IPSec智能选路情况如下图所示,则配送站智能接入的设备是___(11)___,该选路策略在___(12)___设备上配置。

【问题3】(5分)物流公司组建该网络相比传统网络体现出哪些优势?

【问题4】(6分)简要说明该云管理网络构建及运营与MSP(Mananaged Sservices Provider)的区别?答案:解析:【问题1】

(1)G

(2)E

(3)F

(4)J

(5)C

(6)H

(7)D

(8)A

(9)I

(10)B

【问题2】(11)FW_A

(12)FW_C

【问题3】该网络与传统网络相比,部署效率高,网络管理简单,灵活度高,可扩展性强,便于多地网络的自动化运维和集中化管理。

【问题4】(1)设备要求不一致,云管理网络一般要求必须采用指定厂商的网络设备,MSP一般需与主流产品兼容;(2)依托基础不一致,云管理中心依托的是数据中心和云计算,MSP依托网络运作中心来实施服务;(3)提供的服务不一致,云管理网络提供的一站式的云服务,除网络运维,还有云安全、云解析、大数据分析等服务, msp为用户提供系统监控、安全管理、运行环境管理、维护和支持,提升管理效率。 -

第17题:

在本地安全策略里,()属于计算机。

- A、账户策略

- B、本地策略

- C、公钥策略

- D、Ipsec策略

正确答案:B -

第18题:

关于IPSec与IKE的关系描述正确的是()。

- A、IKE是IPSec的信令协议

- B、IKE可以降低IPSec手工配置安全联盟的复杂度

- C、IKE为IPSec协商建立安全联盟,并把建立的参数及生成的密钥交给IPSec

- D、IPSec使用IKE建立的安全联盟对IP报文加密或验证处理

正确答案:A,B,C,D -

第19题:

IPSec支持哪些密钥协商模式?()

- A、手工配置方式

- B、模板方式

- C、IKE自动协商方式

- D、DPD方式

正确答案:A,C -

第20题:

关于FreeS/WAN软件说法正确的包括()。

- A、FreeS/WAN是基于PPTP技术的VPN实现。

- B、FreeS/WAN是基于IPsec技术的VPN实现。

- C、它的主要配置文件是ipsec.conf。

- D、可以直接使用现有的Linux内核进行配置。

正确答案:B,C -

第21题:

多选题IKE的配置任务包括哪些主要步骤()A配置前准备

B配置IKE安全策略

C配置隧道的起点与终点

D配置转换方式

E配置身份验证字(pre-sharedkey)

正确答案: A,C解析: 暂无解析 -

第22题:

判断题在Windows 2000中,IPSec策略不可以通过MMC创建和配置。A对

B错

正确答案: 对解析: 暂无解析 -

第23题:

多选题IPSec的配置步骤包括:()A防火墙基本配置

B定义保护数据流和域间规则

C配置IPSec安全提议

D配置IKEPeer

正确答案: C,A解析: 暂无解析