请教:2010年下半年软考嵌入式系统设计师-上午试题(标准参考答案版)第1大题第7小题如何解答?【题目描述】● 如果使用大量的连接请求攻击计算机,使得所有可用的系统资源被消耗殆尽,最终计算机无法再处理合法用户的请求,这种手段属于 (7) 攻击。(7)A. 拒绝服务 B. 口令入侵 C. 网络监听 D. IP欺骗

题目

【题目描述】

● 如果使用大量的连接请求攻击计算机,使得所有可用的系统资源被消耗殆尽,最终计算机无法再处理合法用户的请求,这种手段属于 (7) 攻击。

(7)

A. 拒绝服务

B. 口令入侵

C. 网络监听

D. IP欺骗

相似考题

参考答案和解析

更多“请教:2010年下半年软考嵌入式系统设计师-上午试题(标准参考答案版)第1大题第7小题如何解答? 【题目描述】 ● 如果使用大量的连接请求攻击计算机,使得所有可用的系统资源被消耗殆尽,最终计算机无法再处理合法用户的请求,这种手段属于 (7)攻击。 (7) A. 拒绝服务 B. 口令入侵 C.网络监听 D. IP欺骗”相关问题

-

第1题:

请教:2010年下半年软考信息处理技术员-上午试卷(标准参考答案版)第1大题第1小题如何解答?【题目描述】

● 以下存储介质,数据存储量最大的是 (1) 。

(1)

A.CD-R

B.CD-RW

C.DVD-ROM

D.软盘(Floppy Disk)

正确答案:C

-

第2题:

请教:2010年下半年软考网络管理员-上午试卷(标准参考答案版)第1大题第25小题如何解答?【题目描述】

● 网络212.31.136.0/24和212.31.143.0/24汇聚后的地址是 (28) 。

(28)

A. 212.31.136.0/21

B. 212.31.136.0/20

C. 212.31.136.0/22

D. 212.31.128.0/21

正确答案:A

-

第3题:

● 如果使用大量的连接请求攻击计算机,使得所有可用的系统资源都被消耗殆尽,最终计算机无法再处理合法用户的请求,这种手段属于 (51) 攻击。

(51)

A.拒绝服务

B.口令入侵

C.网络监听

D.IP欺骗

正确答案:A

-

第4题:

如果使用大量的连接请求攻击计算机,使得所有可用的系统资源都被消耗殆尽,最终计算机无法对正常的服务请求进行处理,这种攻击手段属于( )。A.IP欺骗

B.口令破解

C.网络监听

D.拒绝服务攻击

参考答案:D

-

第5题:

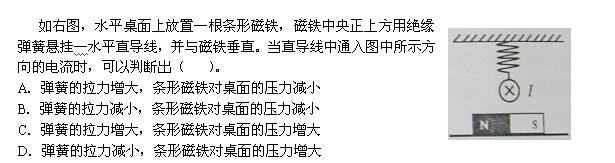

请教:上海2010年高考理科综合试题第1大题第7小题如何解答?【题目描述】

第 7 题

正确答案:A

答案分析:

由于通电导致导线产生磁场,吸引磁铁,弹簧拉力自然加大,同时磁铁因为有向上的吸力所以对桌面的压力减小 -

第6题:

请教:2010年下半年软考信息处理技术员-上午试卷(标准参考答案版)第1大题第71小题如何解答?【题目描述】

● The (71) serves as the computer's CPU.

(71)

A. semiconductor

B. microprocessor

C. cache

D. bus controller

正确答案:B -

第7题:

请教:2010年下半年软考网络工程师-上午试题(标准参考答案版)第1大题第小题如何解答?【题目描述】

● 设信道采用2DPSK调制,码元速率为300波特,则最大数据速率为 (15) b/s。

(15)

A. 300

B. 600

C. 900

D. 1200

正确答案:A -

第8题:

请教:2010年下半年软考程序员-上午试题(标准参考答案版)第1大题第5小题如何解答?【题目描述】

● 设内存按字节编址,若8K×8 bit存储空间的起始地址为7000H,则该存储空间的最大地址编号为 (7) 。

(7)

A. 7FFF

B. 8FFF

C. 9FFF

D. AFFF

正确答案:B -

第9题:

请教:2010年下半年软考软件设计师-上午试题(标准参考答案版)第1大题第15小题如何解答?【题目描述】

● 某项目组拟开发一个大规模系统,且具备了相关领域及类似规模系统的开发经验。下列过程模型中, (15) 最适合开发此项目。

(15)

A. 原型模型

B. 瀑布模型

C. V模型

D. 螺旋模型

正确答案:B

-

第10题:

如果使用大量的连接请求攻击计算机,使得所有可用的系统资源都被消耗殆尽,最终计算机无法再处理合法用户的请求,这种手段属于_(2)_攻击。A.拒绝服务

B.口令入侵

C.网络监听

D.IP欺骗答案:A解析:拒绝服务,就是臭名眧著的DoS(Denial of Service),造成DoS的攻击行为被称为DoS攻击,其目的是使计算机或网络无法提供正常的服务。最常见的DoS攻击有计算机网络带宽攻击和连通性攻击。带宽攻击指以极大的通信量冲击网络,使得所有可用网络资源都被消耗殆尽,最后导致合法的用户请求就无法通过。连通性攻击指用大量的连接请求冲击计算机,使得所有可用的操作系统资源都被消耗殆尽,最终计算机无法再处理合法用户的请求。

而IP欺骗是利用了主机之间的正常信任关系来发动的。口令入侵则是通过暴力地穷举或其它手段来破解口令的攻击方法 -

第11题:

如果使用大量的连接请求攻击计算机,使得所有可用的系统资源都被消耗殆尽,最终计算机无法再处理合法用户的请求,这种手段属于()攻击。

- A、拒绝服务

- B、口令入侵

- C、网络监听

- D、IP欺骗

正确答案:A -

第12题:

单选题如果使用大量的连接请求攻击计算机,使得所有可用的系统资源都被消耗殆尽,最终计算机无法再处理合法用户的请求,这种手段属于()攻击。A拒绝服务

B口令入侵

C网络监控

DIP欺骗

正确答案: B解析: 拒绝服务攻击不断对网络服务系统进行干扰,改变其正常的工作流程,执行无关的程序使系统响应减慢甚至瘫痪,影响正常用户的使用。口令入侵是指使用某些合法用户的账号和口令登录到主机,然后再实施攻击活动。

网络监控是主机的一种工作模式,在这种模式下,主机可以接收本网段在同一物理通道上传输的所有信息,如果两台通信的主机没有对信息加密,只要使用某些网络监听工具就可以很容易地截取包括口令和账户在内的信息资料。

IP欺骗是黑客选定目标主机,找到一个被目标主机信任的主机,然后使得被信任的主机失去工作能力,同时采样目标主机发出的TCP序列号,猜出它的数据序列号。然后伪装成被信任的主机,同时建立起与目标主机基于地址验证的应用连接。 -

第13题:

请教:2010年下半年软考软件设计师-上午试题(标准参考答案版)第1大题第2小题如何解答?【题目描述】

● 若某计算机采用8位整数补码表示数据,则运算 (2) 将产生溢出。

(2)

A. -127+1

B. -127-1

C. 127+1

D. 127-1

正确答案:C

答案分析:

8位整数补码的表示范围为-128——+127。很明显127+1=128超过了8位整数的表示范围,即两个正数相加的结果是-128。产生错误的原因就是溢出,答案为C。

-

第14题:

请教:2010年下半年软考网络管理员-上午试卷(标准参考答案版)第1大题第26小题如何解答?【题目描述】

● IP地址块202.120.80.128/26包含了 (29) 个主机地址。

(29)

A. 15

B. 31

C. 62

D. 127

正确答案:C

答案分析:

IPV4地址是由32个2进制位组成的,/26则表明前26位是网络位,剩下的就是主机位。

32-26=6

即每个网络可以有2^6-2=62个主机地址。

减2的原因是因为没有全0或者全1的主机地址 -

第15题:

请教:2010年下半年软考嵌入式系统设计师-上午试题(标准参考答案版)第1大题第13小题如何解答?【题目描述】

● 一幅彩色图像(RGB) ,分辨率为256×512,每一种颜色用 8bit表示,则该彩色图像的数据量为 (13) bit。

(13)

A. 256×512×8

B. 256×512×3×8

C. 256×512×3/8

D. 256×512×3

正确答案:B -

第16题:

请教:2010年下半年软考程序员-上午试题(标准参考答案版)第1大题第52小题如何解答?【题目描述】

● 现需要将数字2和7分别填入6个空格中的2个(每个空格只能填入一个数字),

已知第1格和第2格不能填7,第6格不能填2,则共有 (63) 种填法。

(63)

A. 12

B. 16

C. 17

D. 20

正确答案:C

-

第17题:

请教:2010年下半年软考程序员-上午试题(标准参考答案版)第1大题第49小题如何解答?【题目描述】

● 在数据库设计中,E-R 模型常用于 (57) 阶段。

(57)

A. 需求分析

B. 概念设计

C. 逻辑设计

D. 物理设计

正确答案:B

-

第18题:

请教:2010年下半年软考信息处理技术员-上午试卷(标准参考答案版)第1大题第72小题如何解答?【题目描述】

● The function of (72) is to convert information from one physical representation to digital electrical signals.

(72)

A. I/O devices

B. disk

C. memory

D. CPU

正确答案:A -

第19题:

请教:2010年下半年软考嵌入式系统设计师-上午试题(标准参考答案版)第1大题第小题如何解答?【题目描述】

● 对于数组 float array[5][4],若数组元素 array[0][0]的地址为 2400,每个数组元素长度为 32 位(4 字节),且假定其采用行序为主的存储模式,那么 array[3][2]的内存地址为 (46) 。

(46)

A. 2448

B. 2452

C. 2456

D. 2460

正确答案:C -

第20题:

请教:2008年下半年《网络管理员》上午试题(标准答案版)第1大题第43小题如何解答?【题目描述】

● 下面不属于访问控制策略的是 (51) 。

(51)

A. 加口令

B. 设置访问权限

C. 加密

D. 角色认证

正确答案:C

-

第21题:

● 如果使用大量的连接请求攻击计算机,使得所有可用的系统资源被消耗殆尽,最终计算机无法再处理合法用户的请求,这种手段属于 (7) 攻击。

(7)

A. 拒绝服务

B. 口令入侵

C. 网络监听

D. IP欺骗

正确答案:A

-

第22题:

使用某些合法用户的帐号和口令登录到目的主机,然后再实施攻击活动,这种手段属于( )。A.拒绝服务

B.口令入侵

C.网络监听

D.IP欺骗答案:B解析:所谓口令入侵是指使用某些合法用户的帐号和口令登录到目的主机,然后再实施攻击活动。这种方法的前提是必须先得到该主机上的某个合法用户的帐号,然后再进行合法用户口令的破译。 -

第23题:

如果使用大量的连接请求攻击计算机,使得所有可用的系统资源都被消耗殆尽,最终计算机无法再处理合法用户的请求,这种手段属于()攻击。

- A、拒绝服务

- B、口令入侵

- C、网络监控

- D、IP欺骗

正确答案:A