多选题信息入侵者,都是通过攻击信息的完整性、可用性和()来达到目的的。A保密性B开放性C不可控性D自由性

题目

保密性

开放性

不可控性

自由性

相似考题

更多“信息入侵者,都是通过攻击信息的完整性、可用性和()来达到目的的。”相关问题

-

第1题:

在网络安全中,中断攻击者通过破坏网络系统的资源来进行攻击,破坏了信息的(36)。窃取是对(37)的攻击。DoS攻击破坏了信息的(38)。

A.可用性

B.保密性

C.完整性

D.真实性

正确答案:D

解析:安全威胁是指某个人、物、事件或概念对某一资源的保密性、完整性、可用性或合法使用所造成的危险。

基本的安全威胁有以下几种:

. 信息泄漏。信息被泄漏或透露给某个非授权的人或实体,这种威胁来自诸如窃听、搭线,或其他更加错综复杂的信息探测攻击。

. 整性破坏。数据的一致性通过非授权的增删、修改或破坏而受到损坏。

. 业务拒绝。对信息或其他资源的合法访问被无条件的阻止。这可能由以下攻击所致:攻击者通过对系统进行非法的、根本无法成功的访问尝试而产生过量的负荷,从而导致系统的资源在合法用户看来是不可使用的。也可能由于系统在物理上或逻辑上受到破坏而中断业务。

. 非法使用。某一资源被某个非授权的人或以某一非授权的方式使用。

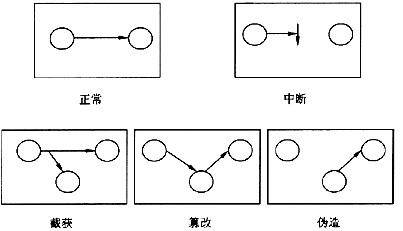

对一个计算机系统或网络安全的攻击,最好通过观察正在提供信息的计算机系统的功能来表征。通常有四种攻击类型,如下图所示。

. 中断:系统的资源被破坏或变得不可利用或不能使用,这是对可用性的攻击。

. 窃取:以未授权的方式获得了对资源的访问,这是对保密性的攻击。

. 篡改:截获并且修改了资源,这是对完整性的攻击。

. 伪造:以未授权方式将伪造的对象插入系统,这是对真实性的攻击。

DoS的英文全称是Denial of Service,也就是“拒绝服务”的意思。从网络攻击的各种方法和所产生的破坏情况来看,DoS算是一种很简单但又很有效的进攻方式。它的目的就是拒绝你的服务访问,破坏组织的正常运行,最终它会使你的部分Internet连接和网络系统失效。DoS的攻击方式有很多种,最基本的DoS攻击就是利用合理的服务请求来占用过多的服务资源,从而使合法用户无法得到服务。

可以看出DoS攻击的基本过程:首先攻击者向服务器发送众多的带有虚假地址的请求,服务器发送回复信息后等待回传信息,由于地址是伪造的,所以服务器一直等不到回传的消息,分配给这次请求的资源就始终没有被释放。当服务器等待一定的时间后,连接会因超时而被切断,攻击者会再度传送新的一批请求,在这种反复发送伪地址请求的情况下,服务器资源最终会被耗尽。

DoS的目的是拒绝服务访问,因此是对信息可用性的破坏。 -

第2题:

信息安全是要防止非法攻击和病毒的传播,保障电子信息的有效性。从具体的意义上来理解,需保证以下( )。

Ⅰ.保密性

Ⅱ.完整性

Ⅲ.可用性

Ⅳ.可控性

A.Ⅰ、Ⅱ和Ⅳ

B.Ⅰ、Ⅱ和Ⅲ

C.Ⅱ、Ⅲ和Ⅳ

D.都是

正确答案:D

-

第3题:

计算机网络攻击的任务不包括()。

- A、破坏信息保密性

- B、破坏信息完整性

- C、破坏信息连续性

- D、破坏信息可用性

正确答案:C -

第4题:

拒绝服务攻击的这种攻击形式破坏了下列哪一项内容()。

- A、网络服务的可用性

- B、网络信息的完整性

- C、网络信息的保密性

- D、网络信息的抗抵赖性

正确答案:A -

第5题:

DDOS攻击破坏了信息的()。

- A、可用性

- B、保密性

- C、完整性

- D、真实性

正确答案:A -

第6题:

窃听是指通过搭线、拦截广播数据包等方式造成信息的泄露,它()。

- A、属于主动攻击,破坏信息的可用性

- B、属于主动攻击,破坏信息的保密性

- C、属于被动攻击,破坏信息的完整性

- D、属于被动攻击,破坏信息的保密性

正确答案:D -

第7题:

流量分析是指通过对截获的信息量的统计来分析其中有用的信息,它()。

- A、属于主动攻击,破坏信息的可用性

- B、属于主动攻击,破坏信息的保密性

- C、属于被动攻击,破坏信息的完整性

- D、属于被动攻击,破坏信息的保密性

正确答案:D -

第8题:

()是通过偷窃或分析手段来达到计算机信息攻击目的的,它不会导致对系统中所含信息的任何改动,而且系统的操作和状态也不被改变。

- A、主动攻击

- B、被动攻击

- C、黑客攻击

- D、蠕虫病毒

正确答案:B -

第9题:

多选题信息入侵者,都是通过攻击信息的完整性、可用性和()来达到目的的。A保密性

B开放性

C可控性

D自由性

正确答案: C,A解析: 暂无解析 -

第10题:

单选题窃听是指通过搭线、拦截广播数据包等方式造成信息的泄露,它()。A属于主动攻击,破坏信息的可用性

B属于主动攻击,破坏信息的保密性

C属于被动攻击,破坏信息的完整性

D属于被动攻击,破坏信息的保密性

正确答案: C解析: 暂无解析 -

第11题:

多选题信息入侵者,都是通过攻击信息的完整性、可用性和()来达到目的的。A保密性

B开放性

C不可控性

D自由性

正确答案: D,C解析: -

第12题:

单选题拒绝服务是指服务的中断,它()。A属于主动攻击,破坏信息的可用性

B属于主动攻击,破坏信息的完整性

C属于被动攻击,破坏信息的完整性

D属于被动攻击,破坏信息的可用性

正确答案: A解析: 暂无解析 -

第13题:

信息从源节点到目的节点传输过程中,中途被攻击者非法截取并进行修改,因而在目的节点接收到的为虚假信息。这是对信息的攻击()。

A.可用性

B.保密性

C.完整性

D.真实性

正确答案:C

-

第14题:

DoS攻击影响信息安全的哪种属性?()

- A、机密性

- B、完整性

- C、可用性

正确答案:C -

第15题:

信息入侵者,都是通过攻击信息的完整性、可用性和()来达到目的的。

- A、保密性

- B、开放性

- C、可控性

- D、自由性

正确答案:C,D -

第16题:

网络安全包含了网络信息的可用性、保密性、完整性和真实性。防范Dos攻击是提高可用性的措施,数字签名是保证()的措施。

- A、可用性

- B、保密性

- C、完整性

- D、真实性

正确答案:D -

第17题:

拒绝服务是指服务的中断,它()。

- A、属于主动攻击,破坏信息的可用性

- B、属于主动攻击,破坏信息的完整性

- C、属于被动攻击,破坏信息的完整性

- D、属于被动攻击,破坏信息的可用性

正确答案:A -

第18题:

()主要是利用网络协议与生俱来的某些缺陷,入侵者进行某些伪装后对网络进行攻击。

- A、窃取军事秘密

- B、军事信息网络控制

- C、欺骗性攻击

- D、破坏信息传输完整性

正确答案:C -

第19题:

对信息安全的理解,正确的是()。

- A、信息资产的保密性、完整性和可用性不受损害的能力,是通过信息安全保障措施实现的

- B、通过信息安全保障措施,确保信息不被丢失

- C、通过信息安全保证措施,确保固定资产及相关财务信息的完整性

- D、通过技术保障措施,确保信息系统及财务数据的完整性、机密性及可用性

正确答案:A -

第20题:

拒绝服务攻击的这种攻击形式破坏了()。

- A、网络服务的可用性

- B、网络信息的完整性

- C、网络信息的保密性

- D、网络信息的抗抵赖性

正确答案:A -

第21题:

单选题假冒是指通过伪造的凭证来冒充其他实体进入系统盗窃信息或进行破坏,它()。A属于主动攻击,破坏信息的完整性

B属于主动攻击,破坏信息的可控性

C属于被动攻击,破坏信息的完整性

D属于被动攻击,破坏信息的可控性

正确答案: D解析: 暂无解析 -

第22题:

单选题()是通过偷窃或分析手段来达到计算机信息攻击目的的,它不会导致对系统中所含信息的任何改动,而且系统的操作和状态也不被改变。A主动攻击

B被动攻击

C黑客攻击

D蠕虫病毒

正确答案: D解析: 暂无解析 -

第23题:

单选题在网络安全中,中断攻击者通过破坏网络系统的资源来进行攻击,破坏了信息的____。A可用性

B保密性

C完整性

D真实性

正确答案: A解析: -

第24题:

判断题信息系统安全是指通过确保可用性、完整性、真实性、保密性和抗抵赖性来保护和防御信息及信息系统的运行操作,包括通过综合保护、检测和响应能力来提供信息系统的恢复。A对

B错

正确答案: 错解析: 暂无解析