()是防火墙的补充手段,它从计算机网络系统中的若干关键点收集信息,并分析这些信息它扩展了系统管理员的安全管理能力,提高了信息安全基础结构的完整性。A、防DOS攻击B、邮件过滤C、入侵检测D、网站过滤

题目

()是防火墙的补充手段,它从计算机网络系统中的若干关键点收集信息,并分析这些信息它扩展了系统管理员的安全管理能力,提高了信息安全基础结构的完整性。

- A、防DOS攻击

- B、邮件过滤

- C、入侵检测

- D、网站过滤

相似考题

更多“()是防火墙的补充手段,它从计算机网络系统中的若干关键点收集信息”相关问题

-

第1题:

信息系统实施安全管理制度不包括()。A.计算机信息网络系统质量保证制度

B.计算机信息网络系统工作人员人事管理制度

C.计算机信息网络系统工作人员循环任职制度

D.计算机信息网络系统各工作岗位的工作职责

参考答案:A -

第2题:

计算机网络系统中,入侵检测一般分为3个步骤,依次为( )。 ①数据分析 ②响应 ③信息收集

A.③①② B.②③① C.③②① D.②①③

正确答案:A

-

第3题:

入侵检测通过对计算机网络或计算机系统中的若干关键点收集信息并进行分析,发现网络或系统中是否有违反安全策略的行为和被攻击的迹象。进行入侵检测的软件和硬件的组合就构成了入侵检测系统。( )是入侵检测系统的核心。A:评估主要系统和数据的完整性

B:信息的收集

C:系统审计

D:数据分析答案:D解析:入侵检测是防火墙的合理补充,帮助系统对付网络攻击,扩展了系统管理员的安全管理能力(包括安全审计、监视、进攻识别和响应),提高了信息安全基础结构的完整性。它从计算机网络系统中的若干关键点收集信息,并分析这些信息,看看网络中是否有违反安全策略的行为和遭到袭击的迹象。入侵检测被认为是防火墙之后的第二道安全闸门,在不影响网络性能的情况下能对网络进行监测,从而提供对内部攻击、外部攻击和误操作的实时保护。这些都通过它执行以下任务来实现:监视、分析用户及系统活动系统构造和弱点的审计识别反映已知进攻的活动模式并向相关人士报警异常行为模式的统计分析评估重要系统和数据文件的完整性操作系统的审计跟踪管理,并识别用户违反安全策略的行为。 -

第4题:

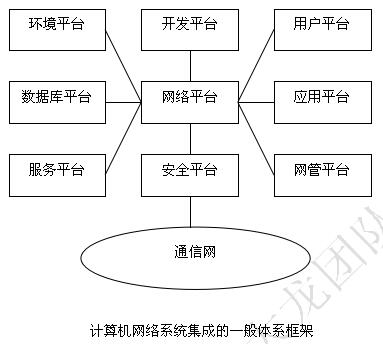

信息网络系统集成的一般体系框架,将计算机网络系统划分成若干平台,下列不属于网络一般体系框架平台的是( )。A.安全平台

B.应用平台

C.云平台

D.用户平台答案:C解析:

-

第5题:

在HACCP体系中对关键控制点采取有效手段进行干预的过程称为()。

- A、危害分析

- B、确定关键控制点

- C、制订控制措施

- D、监测控制效果

- E、验证和补充完善

正确答案:C -

第6题:

()通过在网络系统中收集信息并进行分析,以发现网络系统中违反安全策略的行为和攻击

- A、防火墙技术

- B、访问控制技术

- C、入侵检测技术

- D、身份认证技术

正确答案:C -

第7题:

网上支付是以()为基础,以()为媒介,以()为手段,以()形式存储在银行的计算机系统中,并通过计算机网络系统以电子信息传递形式实现流通和支付功能的货币。

正确答案:金融电子化网络、商用电子化机具和各类交易、电子计算机和通信技术卡、电子数据 -

第8题:

针对绩效管理,工作分析主要收集三方面的信息:()、()、()。职位资格中,能力是关键考核点;职位责任中,流程控制点和职位改造的成果形式是关键考核点;职位标准是指履行该职位责任应达到的()。

正确答案:职位资格;职位责任;职位标准;关键评价水平 -

第9题:

()是信息网络系统建设的基础和关键

正确答案:网络信息资源建设 -

第10题:

计算机网络系统设备安全应采取()为主要手段。

- A、计算机网络系统设备的安全管理和维护

- B、信息存储媒体的管理

- C、计算机网络系统设备的电磁兼容技术

- D、通信线路防窃听技术

正确答案:A,B,C -

第11题:

单选题()是从计算机网络和计算机系统中的若干关键点搜集信息并对其分析,从中发现网络和系统中是否有违反安全策略的行为和遭到攻击的迹象的一种机制。A防火墙

B入侵检测系统

C病毒查杀

D入侵防御系统

正确答案: B解析: 暂无解析 -

第12题:

单选题()是防火墙的补充手段,它从计算机网络系统中的若干关键点收集信息,并分析这些信息它扩展了系统管理员的安全管理能力,提高了信息安全基础结构的完整性。A防DOS攻击

B邮件过滤

C入侵检测

D网站过滤

正确答案: D解析: 暂无解析 -

第13题:

●入侵检测通过对计算机网络或计算机系统中的若干关键点收集信息并进行分析,发现网络或系统中是否有违反安全策略的行为和被攻击的迹象。进行入侵检测的软件和硬件的组合就构成了入侵检测系统。(17)是入侵检测系统的核心。

(17)A.评估主要系统和数据的完整性

B.信息的收集

C.系统审计

D.数据分析

正确答案:D

-

第14题:

计算机网络系统中,入侵检测一般分为3个步骤,依次为(21)。 ①数据分析 ②响应 ③信息收集

A.③①②

B.②③①

C.③②①

D.②①③

正确答案:A

入侵检测一般分为三个步骤,分别为:信息收集、数据分析和响应。 -

第15题:

信息系统实施安全管理制度中,人员方面的制度不包括( )。A.计算机信息网络系统工作人员出入管理制度

B.计算机信息网络系统工作人员差旅报销制度

C.计算机信息网络系统工作人员循环任职制度

D.计算机信息网络系统工作人员强制休假制度答案:B解析:安全管理制度的主要内容(1)计算机信息网络系统出入管理制度;(2)计算机信息网络系统各工作岗位的工作职责、操作规程;(3)计算机信息网络系统升级、维护制度;(4)计算机信息网络系统工作人员人事管理制度;(5)计算机信息网络系统安全检查制度;(6)计算机信息网络系统应急制度;(7)计算机信息网络系统信息资料处理制度;(8)计算机信息网络系统工作人员安全教育、培训制度;(9)计算机信息网络系统工作人员循环任职、强制休假制度等。 -

第16题:

下面关于防火墙的说法中,正确的是()

- A、防火墙可以解决来自内部网络的攻击

- B、防火墙可以防止受病毒感染的文件的传输

- C、防火墙会削弱计算机网络系统的性能

- D、防火墙可以防止错误配置引起的安全威胁

正确答案:C -

第17题:

()是防火墙的补充手段,它从计算机网络系统中的若干关键点收集信息,并分析这些信息它扩展了系统管理员的安全管理能力,提高了信息安全基础结构的完整性。

- A、防DOS攻击

- B、邮件过滤

- C、入侵检测

- D、网站过滤

正确答案:C -

第18题:

信息系统是由信息组织、人员、工具构成的专门负责信息的收集、加工、处理的网络系统。

正确答案:正确 -

第19题:

下面关于防火墙的说法中,正确的是()。

- A、防火墙不会降低计算机网络系统的性能

- B、防火墙可以解决来自内部网络的攻击

- C、防火墙可以阻止感染病毒文件的传送

- D、防火墙对绕过防火墙的访问和攻击无能为力

正确答案:D -

第20题:

决策系统的关键在于()。

- A、信息的全面和及时收集

- B、确定临界点

- C、确定处理的时间和范围

- D、信息的收集和整理

正确答案:B -

第21题:

支持系统指企业内用于信息存储、加工、通信和交流的计算机网络系统和可以连接到企业外部的其他数据库进行信息收集与传递的网络通信系统,其支持的平台有哪些?()

- A、计算机网络系统

- B、数据库系统

- C、操作系统

- D、局域网

正确答案:A,B -

第22题:

填空题针对绩效管理,工作分析主要收集三方面的信息:()、()、()。职位资格中,能力是关键考核点;职位责任中,流程控制点和职位改造的成果形式是关键考核点;职位标准是指履行该职位责任应达到的()。正确答案: 职位资格,职位责任,职位标准,关键评价水平解析: 暂无解析 -

第23题:

填空题入侵检测(Qos)是通过计算机网络或计算机系统中的若干关键点收集信息并对其进行分析,以发现网络或系统中是否有违反安全策略的行为和遭到袭击的迹象,主要分成基于的入侵检测系统和基于()的入侵检测和分布式入侵检测系统三大类。正确答案: 行为解析: 暂无解析 -

第24题:

单选题()通过在网络系统中收集信息并进行分析,以发现网络系统中违反安全策略的行为和攻击A防火墙技术

B访问控制技术

C入侵检测技术

D身份认证技术

正确答案: C解析: 暂无解析